记者苏雨桐已经联系了当事方,可以证实编程随想被捕了,无需再猜测了。

审判地点上海第二中院,审判长:董玮。审判员:孙晔、王峥。

https://twitter.com/Suyutong/status/1638237091304730636

更新:

RFA也采访编程随想家人了

https://www.rfa.org/mandarin/yataibaodao/renquanfazhi/gf-03222023031521.html

我认为关于“编程随想被捕”这个事实不应该再有什么疑惑了。

记者苏雨桐已经联系了当事方,可以证实编程随想被捕了,无需再猜测了。

审判地点上海第二中院,审判长:董玮。审判员:孙晔、王峥。

https://twitter.com/Suyutong/status/1638237091304730636

更新:

RFA也采访编程随想家人了

https://www.rfa.org/mandarin/yataibaodao/renquanfazhi/gf-03222023031521.html

我认为关于“编程随想被捕”这个事实不应该再有什么疑惑了。

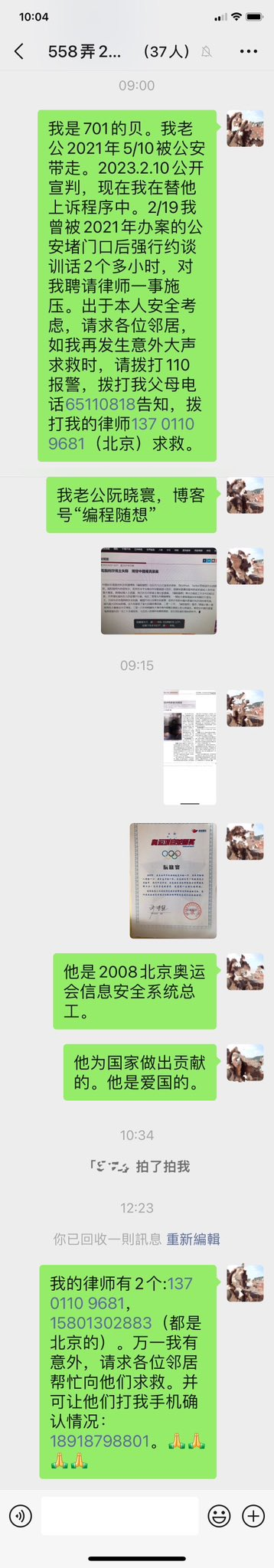

最近网络上有一张微信截图流传甚广,发消息的人似乎是编程随想的家人,截图里面提到编程随想真名叫阮晓寰,从事过北京奥运相关信息安保工作,于2021年5月被公安带走。

需要注意的是,同一般的“网谣”不同,这张截图中包含很多可以验证的信息,例如编程随想的姓名、工作资历、律师手机号,其中还有几张图片,遗憾的是由于分辨率太低难以看清。

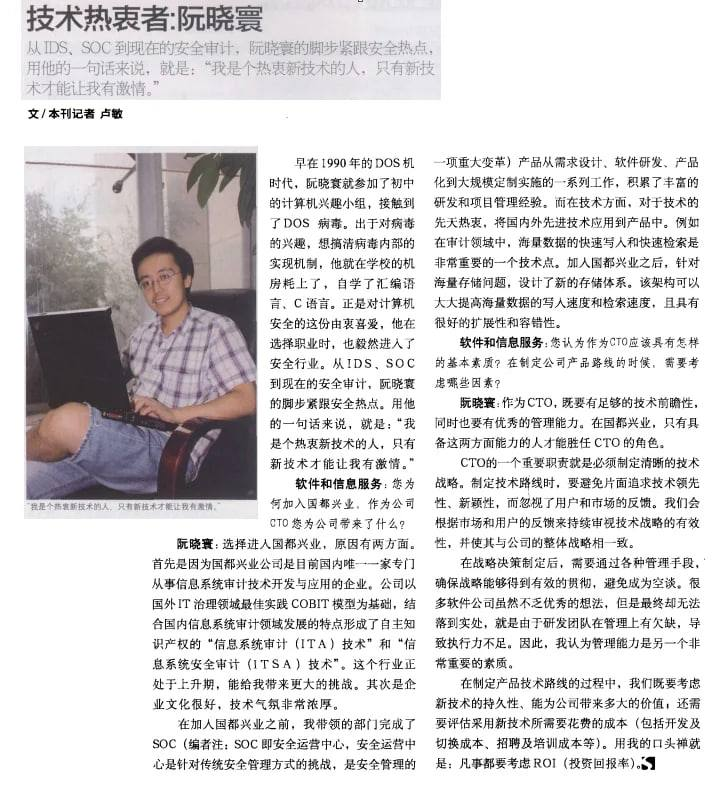

我对图中的一些信息进行了验证:首先搜索图中提到的编程随想的真名阮晓寰,可以找到这样一篇文章:《技术热衷者:阮晓寰》,刊载在《软件和信息服务》2010年第10期上。

该文的摘要如下:

早在1990年的DOS机时代,阮晓寰就参加了初中的计算机兴趣小组,接触到了DOS病毒。出于对病毒的兴趣,想搞清病毒内部的实现机制,他就在学校的机房耗上了,自学了汇编语言、C语言。正是对计算机安全的这份由衷喜爱,他在选择职业时,也毅然进入了安全行业。从IDS、SOC到现在的安全审计,阮晓寰的脚步紧跟安全热点。用他的一句话来说,就是:“我是个热衷新技术的人,只有新技术才能让我有激情。”

该文的正文如下:

这篇文章的摘要和正文里提到,阮晓寰在90年代读初中时,即对计算机有强烈兴趣,“出于对病毒的兴趣,想搞清病毒内部的实现机制,他就在学校的机房耗上了,自学了汇编语言、C语言”。他在选择职业时,出于爱好选择了信息安全行业,在2010年前后,就已经在公司内担任CTO(首席技术官)。

可以看出这些信息,均与编程随想在博客中表露的年龄、职业、爱好符合:

《技术热衷者:阮晓寰》里提到,阮晓寰想就职的公司叫做“国都兴业”,网络搜索该公司,可以查到以下信息:

链接(谨慎点击):http://www.3ast.com/viewthread.php?action=printable&tid=11522

2008北京奥运会结束后,国都兴业荣获北京信息安全服务中心颁发的“共铸网络利剑,携手平安奥运”锦旗。同时,北京市信息化办公室向国都兴业印发了感谢信,对于奥运期间国都兴业在北京奥运信息安全应急保障任务中所做出的贡献给予感谢。黑客

2008年奥运会期间,国都兴业信息审计系统技术(北京)有限公司作为国家级应急服务支撑单位,参加了“北京市政务信息安全应急技术支撑单位”工作。国都兴业派出由专家及骨干队伍组成的奥运保障团队,实行24小时应急值守,主要负责互联网网络监测、信息通报和应急处置工作,全力备战随时可能发生的各类突发事件和重大活动,为确保奥运安全“零”事故目标做出了卓越贡献。网络安全

国都兴业获得殊荣,体现了北京市信息安全服务中心领导对其专业技术以及认真负责的工作态度的高度肯定。感谢信中不仅肯定了国都兴业精湛的技术水平,良好的敬业精神,强烈的社会责任感,优秀的企业形象,而且表达了中心与国都兴业长期合作,“共铸网络利剑”的决心!奥运保障工作的顺利完成,标志着国都兴业不仅能够为企业级客户提供专业的信息安全保障,确保用户实现业务目标,同时,也能够为国家级重要机构和重大事件提供信息系统审计解决方案、服务和产品,为提升客户IT管理的安全性、符合性、合规性而不懈努力!

可以看到网传截图中的消息和查询结果完全一致。截图中说:“我老公阮晓寰,博客号编程随想。他是 2008 北京奥运会信息安全系统总工”,而查询此信息,我们可以知道国都兴业确实负责了2008北京奥运会的安保工作 ,这进一步验证了图片中信息的真实性。

在社工库中搜索编程随想的公开邮箱,也可以找到一些信息:

有人在网络社工库中搜索编程随想的邮箱地址,找到了rxh-temp这样的密码,蹊跷的是rxh三个字母恰好和阮晓寰的姓名拼音重合。因此我认为,综合各种信息,网传图中提到的“阮晓寰,博客号编程随想,被公安带走,2023年2月10日公开宣判”的说法,内容自洽,且均可以交叉验证,其内容极大可能为真。

我相信,不少人宁愿相信网传截图是假的,一时难以接受编程随想被捕的事实,这可以理解,因为这不仅意味着我们失去了一名精神向导,也意味着我们信赖的匿名安全信念的崩塌。然而目前为止,各种证据都指向编程随想被捕的事实,我也在此建议不介意匿名的网友,通过截图中透露的手机去求证并帮助声援编程随想。这是非常不幸的消息,向阮先生致敬。

对常见问题的解答(一)——为什么没有判决书?

对常见问题的解答(二)——为什么编程随想的家人不早发声?

我无法想象编程随想的家人遭遇了什么,从截图中可以看到,编程随想的家人受到了多次威胁,甚至至今人身安全都得不到保障。或许公安以加重判决为威胁,迫使他的家人不敢在判决前发声。或许现在他的判决走到了某个关键节点,让他的家人认为有必要公开出来寻求支援。

对常见问题的解答(三)——编程随想怎么被抓的?

编程随想用自己公开的Gmail注册了一些账号,其中使用了密码rxh-temp(可通过社工库查询)。对rxh这三个拼音首字母进行穷举,可以找到CSND博客、博客绑定的电子邮箱、和当时的工作单位,至此就离找到真实身份不远了。具体参见这里。

编程随想也说过,自己在注册一次即弃的账号时,会使用简单好记的密码,毕竟这种账号丢失没有什么损失。大家似乎把阮先生想得太完美了,但他也只是一个人,在早期可能犯下错误,随手一填密码,结果后来自己都忘了,给公安留下了突破口。

这个类比不正确。

水平低是原罪,骂共产党无脑骂、无脑反确实是倒垃圾。有种东西叫小骂大帮忙,骂的越无脑,越给共产党帮忙。

况且,并不是只有挨过“铁拳”才有资格反共,有种东西叫义愤,有种东西叫私仇。有人家境良好,衣食无忧,出于改造社会的责任感为大众发声。有人自己和居委会大妈发生一点口角,就给自己戴上反共的帽子,发泄生活中的私愤。

最后,什么情况该豁达,什么情况该坚持,可以看这个帖子 https://2047.one/t/20579 。显然你在网络上起一点纠纷,不是你睚眦必报的借口。

我个人真心建议,论坛成员应该把精力放在讨论有价值的社会议题上,少发点无聊的论坛互斗,以及反贼内部互掐(例如统vs独,左派vs右派)的帖子。

你要发这种帖子不是不行,这是你的言论自由。但是如果一个人只会发这种互斗帖子,只会显得这个人很low,说明其知识面和智商都不足以进行严肃的社会问题讨论。

说实话我感觉现状论坛的讨论话题非常不接地气,全是一些空中楼阁,整天就是反贼不同派系互斗,完全没有涉及到任何有深度的社会问题,或者有价值的学术问题。

我再阴谋论的说一句,发这种互斗互掐帖子的,说是中宣部派来的都不为过。因为这种帖子引发了论坛成员的敌视和分裂,客观上起到了帮助共产党维稳的作用。

给站长一个提醒:那个什么小鹿乱跑、还有什么假冒的管理员,七成可能是阿篱。

阿篱在膜乎时代就模仿过鹿儿说话(匿名用瑶/匿名用瑞),去年还DoS过47,不过没有造成什么损害。因为阿篱曾被品葱和2047同时驱逐,所以冒充鹿儿,挑动葱七互斗大概率是他干的。

此人一直在到处写举报信,举报墙外中文论坛。BE4论坛就被阿篱以“泄露他的隐私”为理由举报,被heroku下线了。之前的拜登论坛,也被阿篱高强度DDoS到下线了。

2047大概率被他举报过,不过硬度足够大,举报没有成功。这次可能是他见到举报和DDoS攻击均无效,恼羞成怒注册小号上来闹事,不过这当然也不会造成任何损失了~

海报里说了,这些抗议者是艺术家、翻译、老师、酒吧老板、编辑、导演,不是IT专业人士,大概率也不是IT爱好者。对大多数抗议者来说,好用方便,能联系自己的朋友一起上街的工具是首选。

所以我认为即使他们不懂安全也无可指责,事实上他们线下的抗争,比线上活动展现了更大的勇气。

海报里都说了“警察监测群聊天成员”,他们应该都是用微信互相联系然后肉身冲塔的。

看见国家花这么大力气,就为了堵上我们的嘴,我只能说祝这些项目的策动者和开发者:读书文革,说话语录,吃饭公社,购物凭票,结婚上山,工作下乡,家产合营,纠纷武斗,子女援朝,同事坠机,离世曝尸,遗孀自尽。

彻底掐掉外网不利于统治利益最大化。事实上中国翻墙的人只占总人口的1%-2%,也就是1-3千万人,这些人里面99%以上又是小粉红或者不关心政治的岁静,满打满算全国翻墙反贼不过几十万人,比例小于三反五反应决人数,何苦为了这几个人掐外网。

https://www.kkbox.com/hk/tc/song/-qZDpmKALDIxD9HwG3

作詞:岑偉宗 作曲:伍卓賢

人生

總有歡喜總有樂趣有繽紛點綴

難免

都有淚印 都有驟去驟來的苦水

同舟

跟你幸運遇上共處起居

獅山相對 落絮飛花

仍然共聚笑面相隨

誰又要唏噓

携手

經過崎嶇曲折直至有一天安居

何以

當有旁人比較就會換來諸多憂慮

如果

想到舊日共你合唱過的獅山金句

可有道行

尋回舊日百煉千錘

來望透失敗錯對

最怕活到眼光低垂

不認老亦會心虛

或者你在此刻牽掛時光怎去追

望獅山掛着淚

回頭就快幾多歲

想留低盼望風光不會衰

年紀

好似一種魔咒令你變得好唏噓

時間

怎會沒有憶記沒有舊時的積累

人生

竟會逐步後退就似見到獅山粉碎

無權落淚

原來現實似定音錘

時代轉完就老去

最怕活到眼光低垂

不認老亦會心虛

或者你在此刻牽掛時光怎去追

望獅山掛着淚回頭就快幾多歲

想留低盼望風光不會衰

評級

可有拉出心裏未有過的新恐懼

評價

輕重又會使你沒法自強當先驅

如果

一切實務實幹實際已經消失風裏

剩個獅山

含情默默對着溝渠

前路你想在哪裏

香港人 千秋 何去

这些都是编程随想提到过的方法,反社工反侦察最重要的是需要自制力,坚守匿名网络使用纪律。如果一件事需要你破坏纪律,那么无论这件事多重要多紧急,都一律不做,宁可承担不即时响应带来的一切损失,也不要破坏匿名纪律。

为什么北京时间20-22点是最安全的? 理由见这里 https://be4.herokuapp.com/topic/207/

假想一下网警的分片区排查方案:

因为网警无法对VPN+Tor的流量进行解密,但是VPN+Tor的流量本身的特征比较明显,也就是说GFW知道某个互联网连接是VPN或者Tor协议。

网警可以对一个片区进行监控,只要片区划分得足够小,包含的人口足够少,那么由于普通人不用VPN或Tor,这个片区用VPN+Tor的人就更少,可能为零,可能为个位数。

网警通过各种方式刺激你尽量多发言,甚至跟你实时互动(刷版或私聊),如果你运气不好,他们正在监控你所处的片区,而你是唯一的那个用VPN+Tor的人,那么他们就可以根据你在网上的活动和他们监控的实时加密流量的存在确定这个流量的人就是你。要做到非常确信,他们需要跟你大量互动。假设你在网上只跟他说了一句话,而他们监控的片区同时出现加密流量,这可能只是巧合(比如50%概率)。但是如果你说了10句话,每句话都在他们监控屏幕上触发的加密流量报警,那这是巧合的概率就太低了(50%的10次方,千分之一)。

那么网警如果要在全国范围内排查你,网警可以在你活动的论坛注册一个帐号,当神经病天天引战骂人,惹你跟他对骂。按照全中国有2860个县级行政区来算,假设网警先按照县级行政区为单位进行排查,在第一天跟你对骂半个小时,很多穷县可能在那30分钟内一个VPN+Tor的链接都没有,或许第一天就能把数量缩小到1000个县级行政区。第二天神经病再跟你对骂10分钟,缩小到200个县级行政区。第三天缩小到50个县级行政区。可能一周内就能把范围缩小到几个县级行政区。而取决于几个县级行政区的经济发展程度,如果是北上广大城市,同时VPN翻墙的人很多,无法继续排查。那么网警就会用更小的片区单位,比如每10000户宽带用户为一个片区,这样可能需要排查200个片区。依次类推。最后可能剩下10个可疑对象,网警连续监控两周,根据流量相关性排查出你。

可见,如果你跟疯子实时互动,那么即便用VPN+Tor,网警也能很快定位你。所以你要尽量避免实时互动。因为如果跟网警实时互动,30分钟就能排除1000多个县。但是如果你不实时互动,今天他留言,你过几天再回复,那么这几天内这1000个县很可能都会有VPN+Tor的流量,这1000个县都无法排除。另外,要对全国连续监控30分钟跟对全国连续监控几天需要的资源差异巨大。后者根本就做不到,因为全国在几天时间内的流量数据量可能是天文数字。

如果论坛无法延迟显示发言,那么你挑大众上网高峰时段20-22点回复一大段内容,由于同时翻墙的人太多,你又只发了一条留言,网警也根本无法定位你。

这里的数字和参数都是随便瞎编的,只用于说明原理。

为什么要专注话题本身,因为网警的工作是尽量刺激你发言,进行流量关联。从理性的角度,网警会尽量发没有营养的话。如果我们在讨论反共,而网警说出了很有营养的话,那么他自己可能被上级认为是政治不可靠思想动摇的两面人。网警如果尽量避免说反共的话,又会被网友怀疑。所以网警最理性的选择是喊空洞的口号,随便骂骂什么“共产党死全家”“打到共产党”“杀光共产党”“小熊维尼是傻逼”之类的。这样的口号无论对启蒙还是行动都没有任何实质帮助。

如果我们有一个论坛,只进行深度讨论,讨论共产党如何工作,讨论网警如何工作,讨论红色权贵高层之间是什么关系在海外有什么资产,讨论如何组织公民社会,讨论如何改进反贼团体的内部管理。逼网警发表真知灼见。那么网警就面临两难的选择,能够干这种工作的网警不但要有雄厚的知识储备,还要获得上级的高度信任。在中国这个只有9%的人口是大学生的社会,符合这种条件的网警太少了。

就算真的有这种特工,他发表了好的建议,也实质上对反贼团体作了贡献。而他的侦察则在大多数时候都会半途而废。那么我们就把网警变成了一个实质性对反贼团队作贡献而无法伤害反贼团体的人。

作者: BE4

原文:https://web.archive.org/web/20220806132233/https://be4.herokuapp.com/topic/269/反社工网络论坛行为纪律

感谢推荐,看了你的文章以后已经用上TCP了。

没错。我个人认为编程随想这里没有描述清此方法,如果配置错误会意外直连。

容错率高的方法是设置本地防火墙,这样即使配置错误也不会意外直连。

请勿抬杠,谢谢。这篇文章是对编程随想文章的补充,三重代理是为了和他文章里的说法保持一致。到底用了几重代理,示意图已经写清楚了。

参见这个:

https://zh.wikipedia.org/zh-hans/中国共产党修改历史的质疑

中国共产党对近代历史事件的歪曲:

中国共产党对历史名词的歪曲

其它有争议的历史叙事:

中国共产党在20年代-30年代组织了大量反政府武装暴乱,其中收受苏联金钱援助的资料可以参看:https://2047.one/p/196383

这段话出自中文维基的“违宪审查”词条: https://zh.wikipedia.org/zh-hans/违宪审查#日本

但是我没有看到这个说法的可靠来源。这段文字由维基百科用户“Justice305”,于2013年5月27日添加进该词条,没有给出任何参考文献:https://zh.wikipedia.org/w/index.php?title=违宪审查&oldid=26682980&variant=zh-hans#日本

以上几种手段的作用是有限的。统治者的合法性来自于被统治者的默许,即使在中国也一样。中国的执政集团通过向民众提供经济增长的预期、安全感、和民族主义情感来维系其执政地位。动态清零打破了民众对经济增长的预期、也一定程度上破坏了民众的安全感,因此难以压制的不满情绪会普遍爆发。

举个例子,在白纸革命中,以上四手段全部失效:

这说明任何“御民之术”的效果都是有限的,最根本的方式还是要解决民众的诉求。

https://www.rfi.fr/cn/国际/20221212-美国能源部长称本周将宣布一项-重大科学突破

**美国能源部长格兰霍姆(Jennifer Granholm)12月11日表示,将在本周宣布一项“重大科学突破”。此前媒体报道,一个联邦实验室最近在核聚变研究方面取得了一项重大里程碑。 **

英国《金融时报》周日报道说,位于加州的劳伦斯利弗莫尔国家实验室(LLNL)的科学家们已经从一个实验性核聚变反应堆中实现了“净能量增益”。这将代表研究人员首次成功地在核聚变反应中产生的能量(与为太阳提供能量的类型相同),多于该过程中消耗的能量。这可能是追求“零碳”能源的重要一步。

美国能源部和该实验室发言人告诉法新社,他们无法评论或证实《金融时报》的报道,但表示能源部长格兰霍姆将在周二“宣布一项重大的科学突破”。劳伦斯利弗莫尔国家实验室的发言人补充说,他们的“分析仍在进行中”。她指出:“我们期待着在周二这个过程完成后分享更多信息”。

《金融时报》援引三位了解初步结果的消息人士的话说,产生120%净能量增益的核聚变反应发生在过去两周。《华盛顿邮报》随后报导称,两位熟悉这项研究的人证实了这一进展,一位高级核聚变科学家告诉该报:“对我们大多数人来说,这只是一个时间问题。”

核聚变被一些科学家认为是未来的潜在能源,特别是由于它几乎不产生废物和温室气体。美国国会众议员刘云平(Ted Lieu)说,“如果这个核聚变能源的突破是真的,它可能会改变世界的游戏规则”。

报导提及,核聚变与核裂变不同,后者是目前在核电站中使用的技术,它使两个原子核融合,而不是分裂一个原子核。劳伦斯利弗莫尔国家实验室的核聚变设施由近200台激光器组成,这些激光器有三个足球场那么大,用高能量轰击一个小点,以启动核聚变反应。

https://telegram.org/blog/ultimate-privacy-topics-2-0

On Telegram, your phone number was never visible to strangers – our users control who can see their number and whether others are allowed to find them by their phone number.

Today starts a new era of privacy. You can have a Telegram account without a SIM card and log in using blockchain-powered anonymous numbers available on the Fragment platform.

Telegram官方支持 Fragment.com 平台的号码,比起一般虚拟号,不会出现买了号无法注册的情况,或者号码被他人占用导致Telegram被销号。该号码的缺点是只能用来注册Telegram,且价格略贵,一个号码大约14美元,算是匿名的一点代价。

目测这个改动主要是为了推销他们的币TON,因为该平台只支持TON,要做到真正的全匿名,要用XMR去换TON。

蔡永顺

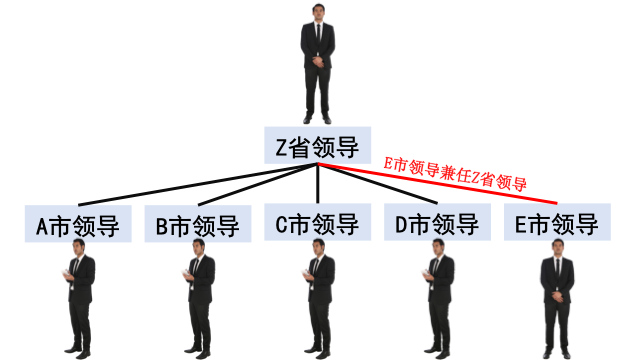

向下分权是治理幅员辽阔之国家的必然选择。在中央集权体制下,统治者采取向下分权的时候也会面临治理风险,即如果地方政府取得足够的资源和权力,它们可能对最高统治者构成威胁。曹正汉在考察中国古代统治体制演变时,提出郡县制是帝王减少代理人风险的制度安排,因为郡县制具有避免让单一地方政府强大到可以挑战帝王权威的作用。本文探讨向下分权对于集权体制政治稳定的影响。分权在为最高统治者减少代理人风险的同时,也为统治者创造了规避责难的空间。但向下分权在减少代理人风险的同时,也给统治者造成了多重代理人问题。具体而言,代理人如果没有受到有效约束,他们不但会削弱国家能力,还可能损害政权的合法性,引发社会风险。如何约束代理人始终是最高统治者面临的难题。

中央集权体制下的最高统治者面临两个重要问题(Svolik,2012)。其一,统治者(如帝王)和被统治者(民众)之间存在的利益冲突可能威胁到统治者的地位。为了应对来自被统治者的潜在威胁,统治者须考虑如何对其进行有效控制。在现代社会,统治者可以通过制度安排向被统治者让度部分权力或者提供具体利益以获取政治认同(Gandhi and Przeworski, 2006:1-26)。当然,统治者不会放弃通过强制手段对被统治者进行控制(Levitsky and Way, 2010)。其二,因为统治者无法独自统治一个国家,他必须和为数有限的同盟者共同治理整个国家。这些同盟者可能是官僚精英(如朝廷重臣)、政党领袖或军事政要。这种共治导致了另一个问题,即如何在统治精英内部建立稳定的权力共享机制(power sharing),避免同盟者获得太多权力而挑战最高统治者。执政者的一种选择是通过制度安排解决统治精英内部的权力分配和其他冲突(Levitsky and Way, 2010)。

虽然在不同时代集权体制的统治者面临的制度选择不同,但消除对其政权的威胁始终是他们追求的共同目标。曹正汉在《中国治理体制的形成逻辑:“风险论”与历史证据》一文中考察了最高统治者消除政权威胁的努力对塑造治理体制的深刻影响。曹正汉的研究认为,在古代社会,统治精英内部的权力分享机制形塑了中央和地方关系。最高统治者(如帝王)在和地方统治者分权的过程中面临两类风险:其一,地方统治者一旦拥有足够的权力和资源,便可能威胁到最高统治者;其二,地方统治者若靠一地之力不足以挑战最高统治者,则可能通过地方结盟的方式来实现这一目的。

因此,最高统治者在进行制度设计和安排的时候,必须考虑到来自民众和治理集团内部的双重威胁。在分权的制度安排上,最高统治者必须在集权和分权之间寻找平衡。曹正汉(2007:1-45)的文章探讨的是中国古代帝王如何通过制度安排来应对上述政治挑战。他提出,郡县制是中国古代帝王为实现有效统治而对下分权的一项制度安排。这种制度安排的有效性与统治者建立政权时的权力和军事技术等因素息息相关。

郡县制反映了最高统治者消除政权与统治威胁的政治逻辑,也反映了向地方分权的制度合理性。在集权制度下,向众多的地方政府分权可以消减单一地方政府对最高统治者的威胁。此外,垄断权力同时也意味着垄断责任,集权体制的统治者通常因为权力集中而成为被指责的对象。向下分权则可以为统治者创造规避责难的政治空间(Weaver,1986:371-398)。民众“反贪官不反皇帝”既可能是他们的行动策略,也可能是因为他们确实认为地方贪官才是问题的源头,而非身在殿堂的皇帝。毕竟,催粮收税这类容易引发官民矛盾的事务虽是中央政策,却须地方去落实。

向地方政府普遍分权虽然消减了地方对中央政权的威胁,却也催生了其他问题。地方政府层级的增加必然导致代理人的增加,如何管理众多的代理人成了另一个问题。国家能力由多重因素决定,而训练有素而又守纪的代理人和财政资源是最重要的两个组成部分(Skocpol,1985:3-43)。对代理人约束不力不但削弱了国家能力,还会直接引发社会风险。本文旨在探讨分权体制下,代理人对最高统治者可能造成的各种间接挑战。这些挑战包括代理人引发的社会风险、代理人对国家能力的影响以及代理人对政权合法性的损害。但是因为惩罚代理人面临信息收集的困难,同时还须承担可能存在的政治成本(Cai,2014),代理人治理因此成为一个政治难题。

在疆域面积辽阔的威权国家,中央政府缺乏足够的人力、物力和信息技术实现对整个国家的直接统治。在古代,中央政府必须依赖地方代理人进行统治与治理;征兵、征税、收集地方信息以及维护地方稳定等事务都须经由地方代理人来完成。这种“委托—代理”关系导致的一个常见问题是委托人和代理人之间的信息不对称。当二者利益发生矛盾的时候,代理人就会利用信息不对称为自己谋利。代理人的这种利己行为通常会牺牲委托人的利益(Moe,1984:739-777)。

委托人可以采用诸多方法避免或限制代理人损害其利益。比如,委托人可以通过制度安排让代理人和委托人的利益尽可能一致。委托人也可以通过制度设计减少代理人自主行为的空间,从而减少其实施利己行为的可能性(McCubbins and Weingast, 1987:243-277)。委托人也可以对代理人进行直接的监控(police patrol)或者通过第三方提供信息(fire alarms)监督代理人的行为(McCubbins and Schwartz, 1984:165-179)。委托人还可以通过直接考察代理人的最终表现对其进行监督。“政治锦标赛”所描述的也是这样一种考察方式(周黎安,2007:36-50)。

在集权体制下,中央处理其与地方关系的制度选择受制于中央政府在委托-代理这组关系中所面临的实际困境。通常情况下,中央政府面临以下三种困境:第一,地方政府作为代理人有可能挑战中央政府;第二,民众挑战地方政府;第三,民众挑战地方和中央政府。第一种情况是因为代理人(地方官员)掌控了足够的政治、军事和经济资源,可以直接挑战最高层统治者(如帝王)。这种威胁是任何一个最高统治者都不能忽视的。第二和第三种情况的发生可能是中央政策本身损害了民众利益,也可能是因为地方政府扭曲了中央政策或滥用权力导致了民众对地方和中央政府的不满。在第二和第三种情况下,民众感到现有的体制不但不能给他们带来利益,反而让他们的利益受损。因此,他们一旦有机会就可能抛弃现有制度。

在《中国治理体制的形成逻辑:“风险论”与历史证据》一文中,曹正汉探讨了这些威胁对于治理体制形成的影响。他在文章中把第一种风险称为“代理风险”,把后一种风险称为“社会风险”。他指出,除了这两种威胁,最高统治者还面临外部入侵的威胁。这种入侵威胁和治理体制的产生和演变没有直接的关联,因为任何一种体制都有可能面临外部威胁,但是不同的体制应对外部威胁的能力可能存在差异。

曹正汉认为,中国古代的帝王面临的直接威胁通常是前两种而非外部入侵。最高统治者通过三种方式的控制来降低风险。第一种方法是人事控制,主要方法是招募收买同盟者。第二种办法是地域控制。地域控制的首要形式是在全国设置行政区划,建立地方政府,授权地方官管理民众,对民众实现分而治之。中央政府通过控制军事资源和人事大权实现对地方官员的控制。另外,中央政府还通过控制经济资源使地方政府对中央政府产生经济上的依赖。地域控制的第二种形式是托管,即让地方政府拥有充分权力实现辖区内自治。

第三种控制方式结合了地域控制和人事控制这两种方法,即既按行政区域设置地方政府,也采用垂直的人事管理系统。中国的郡县制正是这种控制方式的代表性制度。在中国历史上,还有不少王朝是郡县制和其他体制的混合。

曹正汉认为一个理想的郡县制是降低各类风险的最优安排。理想的郡县制有几个特征。首先,它要在全国范围内实施。其次,对于幅员辽阔的国家来说,地方政府需要设置“郡”和“县”。县政府负责地方的日常治理和征税等事务,而郡政府负责监督县政府并处理本郡范围内的民众叛乱或社会骚乱事件。再次,郡政府要有足够的力量平息叛乱,但又不能强大到挑战中央政府的地步。中央通过控制郡政府来实现对其他各级政府的监控。

然而,这种理想的或者纯粹的郡县制度因为各种限制在现实中很难完全实现。曹正汉把这些限制因素归为三类:竞争约束、财政约束和军事约束。中央政府在某些地区(如边疆)可能会遇到政治或军事上的竞争对手而难以推行郡县制。中央政府也可能因为财政资源有限而不能在各地设置郡县政府。此外,在冷兵器时代,政府的军事技术未必比民间强大。军事条件的约束让中央政府在设置地方政府的规模上有所顾虑。地方政府太小,不足以维护地方治安平定骚乱;地方政府规模太大则会对中央政府构成威胁。因此,中央政府必须作出平衡。

曹正汉通过梳理和考察中国历代央地关系和地方政府设置形式的变迁,论证了中央政府在上述三种约束发生变化的情况下,如何调整策略以降低代理风险和社会风险。这种从控制风险角度理解中国古代地方政府设置的视角,对于理解如今中央政府的行为非常有帮助。中国历史上各王朝存在的时间长度各异,其中延续数百年的朝代并不罕见。从“风险论”的角度来看,这些存在时间较长的王朝必定对上述三种风险进行了有效控制。

“风险论”的核心逻辑是中央政府为了巩固政权而向地方分权,这种制度安排也反映最高统治者的政治维稳逻辑。历代皇帝的削藩努力便是这一逻辑的体现。“风险论”所体现的维稳逻辑无疑是成立的。但可能是因为篇幅有限,曹正汉在文章中探讨“风险论”的时候没有讨论郡县制对王朝生存时间的影响。当然,王朝的生存时间是由多种因素造成的,包括代理人风险,社会风险和外部风险。那些郡县制度实行得比较理想的王朝,他们面临的代理人风险和社会风险都会比较小。那么这些王朝崩溃的主要原因是什么?换言之,由于理想的郡县制是有条件的,那么,是不是郡县制达不到理想状态的王朝更可能成为短命王朝?

郡县制度起源很早,后来经过秦汉的发展成为古代王朝的主要制度。郡县制度的发展史说明,这是一种得到古代最高统治者普遍认可的制度安排;或者,最高统治者想象不出比这个制度更合理的治理方式。假设郡县制在发展过程中因其早期模式的成功实践产生路径依赖(Thelen,1999),导致它在不同历史时期的变化有限;假设郡县制在各个历史时期确实未发生明显变化,那么各个王朝就会面临一个相似的问题,即如何管理代理人。郡县制作为一种制度安排看似简单,其实际运作却可能十分复杂。每个郡都设有守、尉(相当于防区司令)和监(相当于监察专员);郡下再设县;郡(守)与县(令)由皇帝直接任命。这里的关键问题是,各个朝代对地方官管理方式差异是否对王朝的生存时间产生了影响?

尽管这些问题都和郡县制直接相关,但它们对于“风险论”并不构成逻辑上的挑战。“风险论”对于考察当代国家的政体演变很有启发意义;它对于理解最高统治者或者中央政府的政策和制度设计也有帮助。但任何一种理论所解释的现象范围都是有限的。例如,和中国古代的一些王朝相比,当代不少国家政体存在的时间显得相当短暂。政体演变通常有如下的几条路径(Huntington,1991):上层变革、政权替代(replacement)、政权转变(transplacement)和外部强加。上层变革主要是统治集团内部产生分裂,如前苏联。在前苏联这一案例中,“风险论”所提及的三个约束都不足以危及政权的稳定。统治集团内部的分裂及其与社会力量的结合导致政体演变。

“政权替代”的方式是指统治集团被新的治理集团所取代,如东欧的罗马尼亚。这种取代方式通常伴有流血冲突发生。这种方式和社会风险紧密相连的。“政权转变”的方式是统治集团和社会力量协商一致后进行政体转型,如波兰。这是一种比较和平的过渡方式。最后一种是外部强加导致转型,如二战后的日本以及美国占领下的阿富汗和伊拉克。前三种方式里的代理人风险和社会风险很可能是相互交织的。这是因为统治精英内部产生分裂后,部分精英会同社会力量结合,使多种风险对政体同时产生冲击,导致其崩溃。可见,政体的稳定取决于多重因素。

在现代社会,制约郡县制的那三种因素都被弱化。向下分权虽然能解决代理人挑战中央政府的风险,但分权也带来了其他形式的代理人问题。其中一个重要问题是由代理人造成的社会风险。这些问题如果不能很好解决,也会对国家的治理和政治合法性带来不利影响。下文探讨地方分权在现代治理中的合理性以及分权带来的代理人问题。

在当代中国,向地方分权被视为成就中国改革开放经济奇迹的重要原因。让地方经济得益的分权使地方政府有了更多的动力和压力。分权也被视为在矛盾频发的环境下维护社会稳定的重要原因(Cai,2008; 曹正汉, 2010, 2011)。中国的转型同前社会主义国家相比有一个重要的不同:没有任何一个国家像中国这样在短时间内同时开展一系列重大改革。城市化、市场化和国企改革等措施同时展开的结果就是社会矛盾集中爆发。然而,尽管各种矛盾频发,社会稳定并没有遭到重大挑战。同样重要的是,民众对中央政府的政治信任依然保持在相当高的水平(Li,2008:209-226; 孟天广,2014:1-10)。

分权制度从两方面促进了社会稳定。首先,民众的诉求基本集中在经济利益或日常生活的权益,并不涉及到有关政治体制根本性安排的政治诉求。集权体制很可能让民众的行为呈趋同化,而这种趋同化对集体行动的动员非常有益(Zhou,1993:54-73)。分权则削弱了这种趋同化的特征。因此,当代中国民众抗争的一个显著特征是抗议诉求的地方化和抗争行动的孤立化(O’Brien and Li, 2007; Lee,2007; Cai,2010)。并且,民众的抗争对象首先是地方政府而非中央政府。

其次,分权可以减少政府在处理抗议事件时面临的不确定性。这种不确定性在于如果政府让步,就可能引发更多的抗议;但是如果政府采取压制手段,则可能损害其合法性。一旦压制无效,还可能激发更激烈或者规模更大的抗议(Goldstone and Tilly, 2001:179-194)。然而,中央政府在应对民众抗争时所面临的不确定性则因分权而减少(Cai,2008:411-432),这是因为抗议事件通常由地方政府直接处理,地方政府面临和承担了处理抗议事件的不确定性。地方政府在处理抗议事件时,既要顾及解决抗议者诉求的成本,也要考虑到采取压制手段可能导致的后果。中央政府赋予地方政府的权力意味着后者在处理地方抗议时有相当大的自主权,它们对民众的让步不是无条件的。这一制度安排遏制了群体性事件的扩散。但是地方政府也不能一味依赖压制的手段,因为过度压制会引发上层政府干预。

因此,向地方分权有助于减少中央政府处理底层民众抗议的不确定性。群体性事件多由地方政府首先处理,处理不力的时候,上层政府才会介入。这种分权制度为中央政府处理为数较少的大型抗议赢得空间和时间,争取了较大的回旋余地。这种安排也正是曹正汉(2010)所提出的“分散烧锅炉”治理方式的基础。

此外,向地方分权还可以为最高统治者规避责任创造空间(Cai,2008:411-432)。相比民主制度,威权国家因为权力集中而在规避责任上有难度(Weaver,1986:371-398)。但是通过分权,中央政府就有了更多的责任规避空间;这是因为权力的分享同时也意味着责任的分担。各种调查显示,民众对中央政府的信任程度明显高于对地方政府的信任水平。这可能是因为地方分权后,中央政府和普通民众几乎没有直接接触。而一旦地方政府滥用权力而引发民众不满,中央政府可以有选择地介入,使地方政府承担责任并处罚地方官员。在一个等级制度分明的体制内,即使下级政府的所作所为是基于上级政策的规定,他们仍然会因为不受欢迎的政策后果而成为被谴责的对象。因此,分权在一定程度上是上层政府保护自己形象的方法。

尽管分权对中央政府维护社会稳定和保护政府形象有促进作用,但分权也不可避免地带来了一系列代理人风险问题。曹正汉在文章中指出,代理风险、社会风险和外来风险是最高统治者面临的三种主要挑战。在当今的社会体制中,信息技术和军事技术的发展已经有效降低了社会风险。但是,这种委托—代理关系并没有彻底消除由代理人直接或间接造成的社会风险。首先,无法有效约束地方官会直接损害政府形象。其次,代理人滥权和胡作非为有可能直接激发民众对地方政府甚至整个体制的不满,从而导致直接社会风险。再次,中央政府在技术手段有限的情况下为了约束代理人而采取的一系列措施会对国家治理和国家能力的建设产生不利影响。

当委托让代理人有政策选择的空间的时候,代理人就可能选择最符合自己利益的做法(McCubbin and Weingast, 1987:243-277)。在中国,中央政府很难事先对地方政府的所有作为或政策制定作出面面俱到的规定,这为地方政府的自主行为提供了制度空间。这种空间为地方政府做出符合官员自身或者地方利益的政策创造了条件。地方政府的选择有可能损害民众利益,但民众对地方政府的不满未必上升到对中央政府失去信任。当然,如果地方政府长期制造民怨,民众的不满就可能不再只针对地方政府,同时也会指向中央政府,他们或许责怪中央政府没有对地方政府进行有效监督。

近年来,各级地方政府为了增加收入或者加快推进城市化和工业化,大力进行土地开发,暴力征地和强制拆迁现象屡屡发生。在农村,征地导致的农民和地方政府的冲突频频发生。有关暴力征地的案例有大量的媒体报道。一项有关农村群体性事件的统计显示,2000年到2014年间,全国发生的6 753件抗议事件中,和土地问题相关的事件占50% (即3 407件)。2可见,农村征地引发的冲突事件相当普遍,有些群体性事件最终导致了流血冲突。这些案件的持续发生一方面说明地方政府对土地开发有很大依赖,另一方面也说明政府对农民的保护比较薄弱。

从20世纪90年代后期开始,发生在城市地区的暴力拆迁也屡屡发生。居民因为不满拆迁赔偿,通过各种方式进行抗争;有的诉诸法律,有的上访,也有的采用暴力对抗,甚至有人采取自焚或者杀害拆迁人员等极端手段。这些抗争直接损害了地方政府的形象。因为这个问题具有普遍性,也揭示了上级政府对地方政府的监督不力。

对政府形象冲击最大的是那些引发“道德震撼”的事件。在此类事件中,人们会因为某些人的不幸遭遇而形成使人群情激愤的道德判断。他们会认为民众的不幸是因为商人的贪得无厌或官员的冷漠无情。一旦此类事件发生,那些鼓动集体行动的人会做出带有动员性质的解读,他们会努力明确指责对象,然后全面否定其所作所为,谴责其不良动机,并夸大其能量(Vanderford,1989:166-182)。这类事件因为能引发民众群情激愤而给政府造成巨大的压力。2003年在南京发生的拆迁自焚事件和后来媒体报道的发生在北京的业主自焚事件促使中央政府重新调整有关拆迁补偿和程序的规定。

这类事件是由代理人滥权而带来的直接的社会风险。虽然这类事件通常是地方性的,但如果它们屡屡发生,甚至在全国范围内频繁出现,那么,民众批评的对象就不只限于地方政府,而是整个官员监督体制,甚至是中央政府的管治能力。

如前所述,训练有素而又有高度规则意识的代理人和财政资源是国家能力的两个核心要素。代理人直接影响到国家的治理和政权的稳定。有关国家崩溃的研究发现,“中央对其代理人失去控制可能是预示政权崩溃的最后信号。代理人开始为自己的利益而胡作非为。他们贪赃枉法,带头破坏法制和秩序,警察和军队变成了黑帮和土匪”(Zartman,1995:2),可见,这些本该维护国家稳定的代理人却成为损害政府执政基础的直接来源。

即使训练有素的代理人也必须在国家有效监管的情况下才不会滥用权力。如果监督不力,这些代理人就可能因为私利而削弱国家能力。一个控制力不强的政府有可能导致掠夺性地方政府的出现。当地方政府和官员拥有较大决策权的时候,他们可能制定掠夺性的政策或做出掠夺性的行为。因此,如果中央政府对地方政府的控制力较弱,腐败就可能在众多地方政府中蔓延(Shleifer and Vishny, 1993:599-617)。

前苏联的崩溃是各种因素共同作用的结果。其中一个因素是中央政府无法有效控制地方官员。“对苏联的政经体系带来致命打击是国家控制体系的崩溃。原来的控制体系旨在让士兵、警察和官员忠于国家。但当这些国家代理人不再听从上级的命令,国家的崩溃也就指日可待了”。当国家无法有效控制它的代理人的时候,“(代理人)盗走的就不只是国家财富,而是国家的命运”(Solnick,1998:3)。

对古代中国中央政府征税的研究表明,如果中央政府对地方官员的监督不力,地方官员的行为不但会损害中央政府政权的合法性,还会削弱国家的汲取能力。中国古代农民税赋沉重的重要原因未必是掠夺型的国家行为,而可能是中央对地方控制权薄弱的后果(Kiser and Tong, 1992)。古代中国的统治者一直试图限制地方官员过度征税,但时常效果不彰。统治者对于地方代理人的弱控制导致了三种形式的腐败:第一,地方官员以超过中央政府规定的税率向民众征税;第二,在收取被征收人的贿赂后,允许被征收人少缴税;第三,地方官员贪污国家税收。这种腐败通常通过地方官员合谋的形式进行。因为幅员辽阔,信息流通不畅和交通不发达,中央对地方的监督非常困难。另外,地方官员的派系和网络使得依靠地方官员监督下级官员变得非常困难。

地方官员的掠夺行为使中央政府不敢轻易提高税率,因其担忧地方政府层层加码可能引发民众抗议。低税率又导致中央政府的财政汲取能力被削弱,致使国家能力整体下降。一项对日本徳川幕府和中国清朝的比较研究(Sng and Moriguchi, 2013)发现,从1650年到1850年,徳川幕府时期的日本人均税收远远高于中国清朝的人均税收。两相比较,到鸦片战争(1839-1842) 前夕,中国的税收收入只相当于其国家收入的2%,而日本则高达15%。

这一巨大差距的原因是因为两国国土面积不同而导致治理方式不同。疆域的大小直接影响了税收水平。幅员辽阔的国家,权力下放不可避免。但是下放权力必然造成代理人问题。因为中央政府很难有效监控地方官员,给地方官员留下许多搭便车的空间使其可以通过多征税而中饱私囊。“三年清知府, 十万雪花银”说体现的正是这种现象。当然,这和地方官员的正式收入低也有关系(瞿同祖,2003)。地方官员的掠夺性行为使得中央政府在选择税收税率的时候有很大的顾忌。因为担心过分征税会激起民怨,中央政府只得采用低税率和小政府的治理方式。但这对国家能力和税收有直接的负面影响。在日本,由于监督成本小和监督可行性高,中央政府可以实行比较高的税率。总之,统治者对社会风险的担心和监督手段的局限最终共同导致了大国税收的有限。

类似的问题也曾出现在中国农村,尤其是2004年中央取消农业税之前。20世纪90年代末到21世纪初,农民税赋负担是影响农村稳定的一个重要原因。导致农民负担激增的最重要原因是1994年分税制改革后农村基层政府财政压力剧增(Chen,2008:303-343),当然还有基层政府自身的原因。在某些地区,基层政府擅自加码,使得农民负担加重。有的基层干部搭顺风车多收税建“小金库”(Bernstein and Lu, 2007)。在不少地区,特别是湖南和四川,农民采取对抗的方式拒绝缴税。1990年代在农村发生的一系列大规模的抗议事件基本都和农民负担有关。

此外,地方分权未必总是能帮助上级政府规避责任。以农民负担为例,在取消农业税之前,农民和基层干部常常因为税收发生冲突,基层干部成为农民和中央政府指责的对象。1994年财税改革后,在没有替代性收入的情况下,向农民转移负担成为农村基层政府的选择。尽管中央政府不断警告基层政府不得向农民过度征税,但是从1993年到2004年间,因农民负担而导致的恶性事件却未间断。虽然这些恶性事件中有相当一部分是农民感觉绝望而自杀,而非在冲突中死亡,但它们对政府形象的冲击很大。

此外,随着信息积累,越来越多的民众意识到许多矛盾的症结并不都是在地方政府,而在于中央政府的政策。有些政策导致地方政府和基层民众发生利益冲突。此外,上级政府因为分权而获得的规避责任的空间会因为民众和上级政府的直接接触而被压缩。一项对1000多位农民的调查发现,农民上访是造成政府信任流失的直接因素(胡荣,2007:39-55)。农民上访的级别每上升一个层次,他们对政府的信任就减少一个档次,即农民上访过的政府层级越高,对基层政府的信任度越低。随着上访层次的提高,上访也对高层政府的信任也产生显著的负面影响,比如说,到过省级政府和北京上访的人,对中央和省级政府的信任度明显降低。到北京上访次数越多、逗留时间越长、走访部门越多,对中央的信任度也就越低。

上级政府显然不愿意见到政治信任流失,这种压力迫使其采取措施维护自己的形象,通常的做法是处罚那些引发民众不满的官员。在取消农业税前,上级政府在处理农民负担造成的恶性事件的时候,被追责官员的层级不断提高。尽管这样,此类事件并没有消失。在这种情况下,中央政府只有进行政策调整改变下层官员的行为或者削弱他们的某些权力。农民负担引发的一系列问题是促成中央最终取消农业税的一个重要因素(Cai,2010)。

政权的合法性是指对统治权威的一种认可(Easton,1979:288),它也是指在现有条件下民众所做选择的合理性。合法性对维护政权稳定非常重要。“一旦政权有了合法性,它就是行使权力的最有效理由,也是对那些改变体制的企图最有效的反驳”(Mueller,1975:128)。长远来说,政权的合法性有利于消解体制里的冲突和不稳定。合法性最重要的作用是在危机产生的时候帮助政府渡过危机。对政治人物来说,政治危机就是指民众有选择替代性政权的机会。一个合法性高的政府渡过危机的机会无疑会高过合法性低的政府。

因为地方官员是中央政府的代理人,他们的违法违规行为不但影响他们自身的形象也会影响中央政府的形象,从而影响政府的合法性。民众对政府的合法性认知来源于他们日常生活的感受和从其他渠道接受到的信息。民众通常对地方政府的认知比较直接,因为他们同地方政府有较多的直接接触机会;相反,他们对上级政府的认知通常比较间接。如前所述,当一些地方政府增加农民负担的时候,农民的自身感受直接导致了他们对地方政府的不满。同样,当拆迁户觉得所得的补偿偏低的时候,也会对地方政府产生不满。当民众的问题在当地无法得到解决的时候,有的人会选择赴省会或北京上访。但如果上级政府仍然没有解决他们的问题,他们也会对上级政府失去信任(胡荣,2007:39-55)。当然,赴京上访的民众数量毕竟有限,他们对上级政府失去信任的后果不至于产生太大的扩散效应。

另一方面,民众接受到的某些信息也会影响他们对政府合法性的认知。媒体对地方官员行为的报道会影响民众对地方政府的看法。某些官员的个人违法违规行为对政府合法性的冲击可能并不大。这是因为民众会认为这是官员的个人行为。但是如果一项政策或者一种现象在全国范围内普遍造成坏的影响,民众的归因就不会限于地方政府了。

譬如,腐败问题就引发民众对反腐体制的反思。改革开放后,腐败一直是政府面临的挑战之一。虽然党和政府一直采取各种措施反腐,但问题依然严重。如果相同的问题在很大范围内反复出现,人们就不会认为这仅仅是个别官员的行为,而会从体制上找原因。当然腐败在民主体制下也很普遍,比如,根据国际透明组织公布的清廉指数,俄罗斯、印度尼西亚、菲律宾等民主国家的腐败也很严重。但一个国家的民众对别国的腐败基本没有感性认知。他们对本国的腐败则会有较直接的认知,也会思考腐败的原因。

2015年的一项调查访问了全国83 305个居民,超过半数的受访者认为中央和地方官员的清廉度没有差别,不到三成人认为中央比地方清廉,但也有约两成人认为中央没有地方官员清廉(倪星、李珠,2016:4-20)。频繁曝光的中央和地方官员的腐败现象让民众开始反思反腐机制的不足。某些曝光的腐败案件会让不少民众大失所望,有的人则会因为曝光的案件太多而对此类新闻不再关心。

当然,民众对政府官员的违规违法的反应在给中央政府带来压力的同时,也有信号启示的作用。中央政府可以通过民众对政府官员行为的反应来判断民意。中央政府常用的做法是通过加强规范地方官员的行为来规范地方治理,从而解决治理中出现的问题。以反腐为例,中央政府意识到民众对层出不穷的腐败案件的不满,因而不断加大反腐力度。虽然民众认为腐败依然严重,但他们对新一届政府的反腐措施感到满意。

没有一种制度是没有代价或者十全十美的;此外,在制度安排上,并非所有统治者都有很大的选择空间(Thelen,1999:369-404)。曹正汉(2011:4-6)的文章指出中国的上下分治的管理体制很大程度上解决了大国治理过程中的集权和分权难题。中国历史上中央政府通过郡县制的分权安排降低了代理人风险,这种逻辑也可以解释当今中国的治理体制安排。譬如,同前苏联相比,中国的分权也使地方政府有了更多的自主权,这对提升地方政府的积极性也有帮助。但本文认为,尽管分权降低了代理风险,但它也造成了其他代理人问题。首先,代理人的行为可能会直接导致民怨和社会风险。其次,代理人的行为也可能削弱国家能力。再次,代理人的滥权和自利行为通常造成腐败等问题,进而直接损害政权的合法性。这些问题最终都可能削弱国家的治理能力。

中央政府固然了解代理人造成的治理和政治问题及它在监督地方代理人方面依然面临一系列困难。监督代理人的困难在于中央政府如何在政策的确定性和模糊性之间平衡,以及如何在调动地方积极性和处罚地方官员不当行为之间取得平衡。政策的模糊一方面会使地方政府有更多选择空间,但是,另一方面地方政府一旦拥有了选择的自由,则又会有追求自己利益的空间。这种选择有可能导致“未预期的(负面)政策结果” (Cortell and Peterson, 2001:768-799);而地区差异又使得中央政府不能将政策制定得过于具体。这样,如何在政策的具体和模糊之间取得平衡就直接影响到地方代理人的自由度,相反,对地方代理人进行严格制约也会影响他们的积极性,从而导致他们的不作为。由此可见,如何在监督和放权之间取得平衡也个难题。

在一个有着多层级政府的政体里,中央政府很难直接监管众多地方官员;而只得采取分权的方式,利用代理人监督下层官员。这种监管模式产生的一个问题是代理人共谋(周雪光,2008:1-22)。另外,地方派系网络也可能影响代理监督的效果。包括媒体和民众在内的第三方监督一直是政府制约地方官员的重要手段。这种第三方监督的效果不但取决于第三方提供的信息是否可靠,还取决于政府对第三方信息的态度。如果媒体和民众觉得政府对他们的信息不够重视,也会失去监督的信心和兴趣。

当然,本文探讨的代理人造成的其他问题并没有对曹正汉文章中的分权观点构成逻辑上的挑战。不过,虽然曹文提出的中央政权通过郡县制的分权方式减少来自地方的威胁在大一统的国家无疑是成立的,但是,应该注意的是,曹文的结论是基于中央和地方分权安排的静态分析。中国古代的王朝更替频繁,而更替的原因多大程度上是郡县制遭到破坏或者运作失灵,则需要作进一步的分析。换言之,郡县制运行效果的差异性及其后果尚缺乏系统的比较。此外,有效的郡县制通常是能达到中央政府政策目标的制度安排。但这种有效的制度安排未必总能维护中央集权的稳定。郡县制的本意是减少地方政府对中央的挑战,但运作有效的郡县制也可以能加速中央政府的垮台。这是因为,如果中央政府因为战争等原因而要汲取资源,就会有掠夺性的倾向。中央政府的财政压力就会传导至地方政府,使得地方政府随之变成掠夺性政府,从而引发社会不满。

此外,曹文在指出在中国历史上,对国家的治理体制具有显著影响的约束条件主要有三类,即政治约束,财政约束和军事技术约束。但还有一个重要的约束是信息流通的困难。信息流通的约束无疑对古代帝王的制度设计有重要的影响。具体而言,郡县制在解决信息约束方面是否比别的制度安排更为合理。在当今社会,民主政体因为允许言论自由而在很大的程度上解决了信息流通的问题。威权时代对信息控制的同时也增加了中央政府获得准确信息的困难。本文探讨的一系列代理人问题也体现了中央政府在管理地方政府所面临的信息约束及其后果。因此,即使威权时期克服了政治、财政和军事技术的约束,它仍有可能面临信息约束所带来的问题。

参考文献

曹正汉. 2010. 分散烧锅炉-中国上下分治的威权体制及其稳定机制. 领导科学(8): 4-6.

曹正汉. 2011. 中国上下分治的治理体制及其稳定机制. 社会学研究(1): 1-40.

曹正汉. 2017. 中国治理体制的形成逻辑:"风险论"与历史证据. 社会, 37(3): 1-45.

胡荣. 2007. 农民上访与政治信任的流失. 社会学研究(3): 39-55.

孟天广. 2014. 转型期的中国政治信任:实证测量与全貌概览. 华中师范大学学报(2): 1-10.

倪星, 李珠. 2016. 政府清廉感知:差序格局及其解释:基于, 2015年度全国廉情调查的数据分析. 公共行政评论(3): 4-20.

瞿同祖. 2003. 清代地方政府. 北京: 法律出版社.

周黎安. 2007. 中国地方官员的晋升锦标赛模式研究. 经济研究(7): 36-50.

周雪光. 2008. 基层政府间的"共谋现象"—一个政府行为的制度逻辑. 社会学研究(6): 1-22.

Bernstein Thomas, Lu Xiaobo. 2003. Taxation Without Representation in Contemporary Rural China. New York: Cambridge University Press.

Cai Yongshun. 2008. Power Structure and Regime Resilience: Contentious Politics in China. British Journal of Political Science, 38(3): 411-432.

Cai Yongshun. 2010. Collective Resistance in China: Why popular protests succeed or fail. Stanford: Stanford University Press.

Cai Yongshun. 2014. State and Agents in China: Disciplining Government Officials. Stanford: Stanford University Press.

Chen An. 2008. The 1994 Tax Reform and Its Impact on China's Rural Fiscal Structure. Modern China, 34(3): 303-343. DOI:10.1177/0097700408315987

Cortell Andrew, Susan Peterson. 2001. Limiting the Unintended Consequences of Institutional Change. Comparative Political Studies, 34(7): 768-799. DOI:10.1177/0010414001034007003

Easton David. 1979. A Systems Analysis of Political Life. Chicago: University of Chicago Press.

Gandhi Jennifer, Adam Przeworksi. 2006. Cooperation, Cooptation, and Rebellion under Dictatorships. Economics & Politics, 18(1): 1-26.

Goldstone, Jack and Charles Tilly. 2001. "Threat (and Opportunity): Popular Action and State Response in the Dynamics of Contentious Action." In Ronald Aminzade, Jack Goldstone, Doug McAdam, Elizabeth Perry, William Sewell, Sidney Tarrow and Charles Tilley, eds. Silence and Voice in the Study of Contentious Politics. New York: Cambridge University Press: 179-194.

Huntington Samuel. 1991. How countries democratize. Political Science Quarterly, 106(4): 579-616. DOI:10.2307/2151795

Kiser Edgar, Tong Xiaoxiao. 1992. Determinants of the Account and Type of Corruption in State Fiscal Bureaucracies: An Analysis of Late Imperial China. Comparative Political Studies, 25(3): 300-311. DOI:10.1177/0010414092025003002

Lee Ching Kwan. 2007. Against the Law: Labor Protests in China's Rustbelt and Sunbelt. Berkeley: University of California Press.

Levitsky Steven, Lucan Way. 2010. Competitive Authoritarianism: Hybrid Regimes after the Cold War (Problems of International Politics. New York: Cambridge University Press.

Li Lianjiang. 2008. Political Trust and Petitioning in the Chinese Countryside. Comparative Politics, 40: 209. DOI:10.5129/001041508X12911362382832

Manion, Melanie. 2004. Corruption by Design. Cambridge: Harvard University Press.

McCubbins Mathew Roger Noll, Barry Weingast. 1987. Administrative Procedures as Instruments of Political Control. Journal of Law, Economics, and Organization, 3: 243-277.

McCubbins Mathew, Thomas Schwartz. 1984. Congressional Oversight Overlooked: Police Patrols versus Fire Alarms. American Journal of Political Science, 28(1): 165-179. DOI:10.2307/2110792

Moe Terry. 1984. The New Economics of Organization. American Journal of Political Science, 28(4): 739-777. DOI:10.2307/2110997

Mueller Claus. 1975. The Politics of Communication: A Study in the Political Sociology of Language, Socialization, and Legitimation. London: Oxford University Press.

O'Brien Kevin, Li Lianjiang. 2007. Rightful Resistance in Rural China. New York: Cambridge University Press.

Pierson Paul. 1994. Dismantling the Welfare State?. New York: Cambridge University Press.

Shleifer Andrei, Robert W. Vishny. 1993. Corruption. Quarterly Journal of Economics, 108(3): 599-617. DOI:10.2307/2118402

Skocpol, Theda. 1985. "Bringing the State Back in: The Strategies of Analysis in Current Research." In Peter Evans, Dietrich Rueschemeyer, and Theda Skocpol, eds. Bringing the State Back In. New York: Cambridge University Press, 3-43.

Sng, Tuan-Hwee and Chiaki Moriguchi. 2013. "Taxation and Public Goods Provision in China and Japan before 1850." http://eml.berkeley.edu//~webfac/eichengreen/Moriguchi.pdf.

Solnick Steven. 1998. Stealing the State: Control and Collapse in Soviet Institutions. Cambridge: Harvard University Press.

Svolik Milan. 2012. The Politics of Authoritarian Rule. New York: Cambridge University Press.

Thelen Kathleen. 1999. Historical Institutionalism in Comparative Politics. Annual Review of Political Science, 2: 369-404. DOI:10.1146/annurev.polisci.2.1.369

Vanderford Marsha. 1989. Vilification and Social Movements: A Case Study of Pro-Life and Pro-Choice Rhetoric. Quarterly Journal of Speech, 75(2): 166-182. DOI:10.1080/00335638909383870

Weaver Kent. 1986. The Politics of Blame Avoidance. Journal of Public Policy, 6: 371-398. DOI:10.1017/S0143814X00004219

Zhou Xueguang. 1993. Unorganized Interests and Collective Action in Communist China. American Sociological Review, 58(1): 54-73. DOI:10.2307/2096218

Zartman, William. 1995. "Introduction: Posing the Problem of State Collapse, " In William Zartman (ed.). Collapsed States: The Disintegration and Restoration of Legitimate Authority. Boulder: Lynne Rienner Publisher: 1-11.

西方国家言论自由,仅发表爱党爱国言论本身不违法,所以这些国家的执法机构不能以“离岸爱国”为理由去惩罚别人。

当然,有些时候他们的行为违反了当地法律,例如恐吓骚扰异议人士、窃取商业机密、为中国共产党的海外活动提供场地和人员支持等。如果你掌握了足够的证据,可以向移民署、警察局、和反间谍机构举报这些行为。

我认为中华人民共和国宪法当个笑话看就行了,这玩意共产党想怎么编就怎么编,和它较真就是浪费时间。

毛泽东说过:

没有宪法的社会,就是最好的社会。中华五千年,从来没有宪法,也没见什么损失嘛!汉唐强盛,有宪法吗?满清准备玩宪法,结果亡得更快。教训是深刻的嘛!可我们有不少同志,就是迷信宪法,以为宪法就是治国安邦的灵丹妙药,企图把党置于宪法约束之下。我从来不相信法律,更不相信宪法,我就是要破除这种宪法迷信。国民党有宪法,也挺当回事,还不是被我们赶到了台湾?我们党没有宪法,无法无天,结果不是胜利了吗?所以,迷信宪法的思想是极其错误的,是要亡党的。我们伟大光荣的党也是历来不主张制定宪法的,可是,建国后,考虑到洋人国家大都制定了宪法,以及中国知识分子还没有完全成为党的驯服工具的情况,人民群众还受国民党法治思想毒害的悲惨国情,为了争取时间,改造和教育人民群众,巩固党的领导,还是要制定宪法的嘛。制定宪法,本质上就是否定党的领导,在政治上是极其有害的,在不得已而为之的情况下,我们一定要化害为利,最大限度地缩小宪法的约束,坚持党的领导。

这是反串小鬼拱火,别理它就好了。

光养共产党的经费就很多了,见上面的表格。这就好比你每月支几十万经费,在高收入地区,租个办公室雇几个文员就不错了,但是去一个人均收入几百的地方就可以养一支反政府武装。

更何况现在也比不了当时的国内和国际环境。沙特王子给自己最爱的恐怖组织捐款还要考虑一下反洗钱问题,这些限制对共产国际根本不存在。

总说境外势力境外势力,共产国际才是真正的境外势力,中国共产党在“早期创业”阶段,吃喝全靠共产国际,直到它做大了,有了自己的税收,国外援助的重要性才开始下降。

美国民主基金会那点经费给共产国际提鞋都不配。说实话,所谓的“境外势力”能在国内养活几个全职人员就算是烧高香了。

提到经费不能只看购买力,比较有效的指标是对比境外援助的经费和当地无技能劳工的工资的倍数,也就是这笔资金的动员能力。比如说,民国上海工人的月薪是5-10大洋,农民的年收入大概十几大洋。共产国际1926年7万大洋的经费简直是天文数字,能“雇佣”几千个农民脱产暴动了。

7万大洋平均到1万党员身上,人均7大洋,大概相当于农民家庭年收入的一半。放到现在理解,相当于一个组织有上千雇员,每个月都能准时开出月薪,这资金流至少上千万。放到现在,有哪个“境外势力”能给出当时共产国际这么多的经费?所以说共产国际一手养大了中国共产党也不为过。

我岔个题,维稳还得看后续的利诱-分化瓦解-抓出头鸟的老套路,其实断网本身对维稳的帮助真的有限。

首先这次抗议是以小区居民、学校学生为主体。小区居民和学生天然就是共同体,断网切断不了他们共同的身份和线下联系渠道,最多就是造成一些通讯不便而已。

其次现在城市非常依赖网络,维稳机器本身就需要网络,居民生活也需要网络。把网络断了,是要让那些坐在家里的人都下楼吗?

年度 1921- 1922 1922- 1923 1924 1925 1926 1927 1928 1929 1930 1931

党费总数 0.66万大洋 1.5万大洋 3.5万大洋 约4万大洋 7.2万大洋 18万大洋 44万大洋 40万大洋 45万大洋 45万大洋

党员总数 约170人 约380人 约700人 约900人 约1万人 5.8万人 13万人 不详 不详 不详

人均开支 约40大洋 约40大洋 约50大洋 约40大洋 约7大洋 约3大洋 约3大洋 不详 不详 不详

注:原文中的“元”,经考证为银元,俗称“大洋”。普通工人工资当时是5~10个大洋;蔡锷将军(云南总督)月薪65个大洋;毛泽东做北大图书管理员月薪5个大洋。

但即便如此,通过上述资料的整理和分析,我们还是可以得出简单的几点重要的结论出来:

(1)共产国际自1920年起,就一直在为中共提供着财政援助。自中共成立之日起,在10年左右的时间里,这种援助是以按月提供经费的形式给予的。在以后的日子里,它变成了针对中共所需的临时性的专项拨款的形式。中共中央一直希望能够恢复按月提供经费的形式,但未能被共产国际所接受。

(2)共产国际的这种援助,对于中共,特别是其前期的生存和发展,曾经起过至关重要的作用。在很长一段时间里,其经费援助的多少,与党的活跃程度乃至发展的的快慢,明显地是成正比的。援助的力度大,数额多,中共开展活动的范围就大,影响也就随之增加;一旦援助中断,哪怕只是暂时的减少,都不可避免地会造成中共许多工作的混乱和萎缩。 这种情况即使在改为专项拨款之后,也还是或多或少地存在着。至少,在一些关键时期,共产国际的紧急拨款,对党的命运发生过重大影响。

(3)由于共产国际是在联共(布)中央政治局的直接领导之下,其援助的目的性自然会带有浓厚的俄国色彩。而由于各自的利益所在和考虑的目标不尽相同,共产国际的财政援助的力度、形式及其实现的快慢,事实上并不完全符合中共自身的实际需要。双方为此发生矛盾冲突在所难免。中共中央固然能够考虑到共产国际自身的困难,但它更多考虑的还是中国革命自身的处境和需要。

(4)中共逐渐摆脱对于莫斯科财政支持的全面依赖,走上独立自主的道路,很大程度上取决于其农村根据地的开辟和红军力量的发展,取决于中共逐渐把工作重心从城市转向农村,并切实在农村立稳脚跟。在此之前,即在中共全面依赖于莫斯科的财政支持的情况下,中共中央很难不听命于共产国际,并听任其干预党的领导机构和方针政策,而只是在日后中共政治上基本上独立自主的情况下,共产国际的这种援助才真正难以束缚住中共的手脚了

中共自成立之初就不能不依靠共产国际(实际上主要是从苏联)定期提供的经费援助开展活动,这种情况一直延续到30年代初中共建立起南方根据地,中共中央由上海迁往中央苏区,才有了根本性的转变。而定期获得经费的情况虽然就此改变,中共依据自身的实际需要,不定期地向共产国际提出申请,进而获得相应的财政援助的情况却一直延续到共产国际解散之后。来自共产国际的这种财政援助,无疑对中共自身的发展与成长起过十分重要的作用。但是,由于莫斯科方面提供援助的部门和渠道变动不定,再加上中共长期处于秘密工作状态和战争环境之中,接受共产国际资金支持一事极其敏感,因此,不仅许多相关资料未能保存下来,对此一问题的研究也倍受限制。在很长一段时间里,特别是在中国国内,有关这方面的资料几乎无从获取。任何涉及这一问题的讨论,都不可避免地会遭遇到“独立自主”论者的强烈反对。绝大多数中共党史的研究者都相信,至少从1935年遵义会议开始,共产国际除了马列书籍或少量药品以外,再没有给过中共任何实质性的援助。一些学者甚至相信包惠僧关于陈独秀自建党之初即“坚决主张”“不能要第三国际的钱”,“不能受制于人”的那些并不十分可靠的晚年回忆。[1]

笔者注意到这个问题,是基于一个常识性判断,即几乎全身心投入到事业之中的共产党人,他们靠什么租房办公、发行杂志、印宣传品、召开会议、组织工会、举办夜校、去全国各地活动串连……,以及靠什么维持自己作为职业革命家的日常生活?1980年在国内公开发表的共产国际代表马林1921年7月11日给共产国际执委会的报告,以及包惠僧1979年回忆中不经意透露的情况,从一个侧面加深了笔者的这一疑问。因为马林在报告中明确讲到,1920年春天俄共(布)西伯利亚局东方民族部代表维经斯基(又称威金斯基)来到上海之后,“中国共产主义者已在陈独秀同志-他主编《新青年》杂志多年-的领导下形成一个团体。这个团体在七、八个城市有小组……,但自威金斯基离华后,经费无着,不得不停止。”[2]包惠僧在回忆中则印证了这一情况。他谈到,1921年上半年,因陈独秀应广东陈炯明之请去了广州,威金斯基这时也离开了上海,代理书记的李汉俊无法开展工作。他告诉包惠僧说:“人都走了,经费也没了,没办法干了。”包惠僧想去广州找陈独秀,也因为没有路费而不能成行。后来还是靠朋友的赞助,才走成的。[3]早期共产党人中一些人尚未全职从事党的工作,个别人还有不菲的收入。如陈独秀、李大钊等。故还能够合伙自办一两种杂志之类。随着中国共产党宣告成立,越来越多的人成为党的一分子,并且大都成了职业革命家,党在财政上如何能够不要共产国际的援助呢?

无论如何困难,研究中共的成长过程,对于来自共产国际的援助问题无疑都是必须要去面对的一个课题。笔者从20世纪80年代中期即开始留心并搜寻这方面的史料,虽时有斩获,所得始终十分零散而无法做全面系统的研究。但这种情况在最近几年却有了较大的改观。不仅国内国外大批重要史料的公开和出版披露了更多的历史线索,而且讨论这样的问题也已经不再是什么敏感话题了。当然,这种改观也并不意味着事情就此有了根本性的转变。事实上,近20年来陆续披露出来的史料,更多的只是满足了我们想要将有关这一问题的历史线索大致描绘出来的愿望。要利用它们列出一张莫斯科在共产国际存续期间,在经费以及财政援助方面如何逐年帮助中共的一目了然的账目表来,却是不可能的。依据目前的资料情况,笔者在这里所能够做到的,仅仅是把那些看起来散布于各种资料之中互不相关的史料稍加厘清考订,并将其整合贯穿起来,从而让读者了解:(1)共产国际是不是曾经为中共提供了经费的以及财政的援助;(2)这些援助的由来与具体形式的变化;(3)这种援助的规模及其对中共成长的作用;(4)这种援助具体带来了怎样的问题或负面的影响,如此而已。

要具体厘清自1920年至1943年共产国际为中共提供经费和财政援助的情况,是一个颇为枯燥甚至是繁琐的过程。为便于读者把握整个过程,并了解以下种种史料整理考据的必要性,笔者相信有必要首先说明一下笔者将要据以讨论的相关文献档案公开和发表出版的情况。

有关中共得到共产国际或苏联提供的经费或财政援助的说法由来已久,但却极具争议性。世人最早看到相关的文字材料,是来自中共工人出身的总书记向忠发在1931年被捕后的一份自供状。中共总书记亲口承认接受共产国际经费帮助,自然被当年敌视中共的台湾学者所重视,故台湾中共党史专家王健民于1965年将其全文发表于《中国共产党史稿》中。然而,因为这一资料的口供性质和仅为一孤证,因此长期以来似乎并没有人试图利用它来作为研究这一问题的凭据。

最早披露中共早期曾得到共产国际经费援助情况的,还是中共自己。1982年由中共中央党校出版的《中共中央文件选集》第一册中公开了陈独秀1922年写给共产国际的工作报告,其中即明确提到中共从共产国际那里获得活动经费的情况。[4]尽管这个时候出版的这套文件选集,标明“党内发行”,事实上却在国内许多书店中公开发售。因此不仅国内,包括国外的研究者,大都也能够读到它。不过,对于陈独秀报告中透露的这一情况,绝大多数研究者几乎未予重视。

1989年,“党内发行”的《中共中央文件选集》改为公开发行,并增加了公开文献的数量。其中新增加的陈独秀在中共三大会议上的政治报告,更是清楚地说明了党的活动经费的来源问题。[5]1989年和1991年由中国社会科学院马列所和近代史研究所合作编译的《马林与第一次国共合作》,以及由荷兰学者托尼*塞奇编译的《中国第一次统一战线的起源》(英文)这两部资料集的相继出版,更是提供了一批有关共产国际早年在经费和财政上援助中共的非常具体的文献史料。[6]

新一波相关文献史料的公开和出版,发生在20世纪90年代中后期。1994年和1996年分别出版的俄文版的《联共(布)、共产国际与中国国民革命运动》(1920-1925)和(1926-1927),进一步具体地披露了从1923-1927年间共产国际向中共提供经费或财政援助的一些情况。[7]就在这两部资料集被译成中文,先后出版于1997年和1998年的时候,英文版的《中国法律与政府》杂志也在其1997年第1、2期上,发表了一组从30年代中后期到40年代中后期共产国际与中共关系问题的档案史料,其中部分史料也直接涉及到共产国际财政援助的问题。[8]这也是世人第一次看到1935年遵义会议以后,直至抗战期间,共产国际仍在继续援助中共的档案文献资料。

直到20世纪末为止,研究者们可以利用来研究共产国际向中共提供经费和财政援助问题的档案文献史料,更多的仍只是集中在1921年以后至1927年以前。不仅1927年至1930年代中期存在着一段空白,而且1930年代中期以后直至抗战期间可资利用的资料也相当欠缺,很难据以勾勒出一个完整的历史轮廓。这一缺憾的弥补,极大地得益于1997年在保加利亚和2000年在俄国相继出版,2002年在中国被译成中文的《季米特洛夫日记选编》[9]和《联共(布)、共产国际与中国苏维埃运动》(1927-1931)。[10]

前者通过1934-1943年间一直担任着共产国际总书记的季米特洛夫的日记,记录了经由共产国际提供的几乎每一笔重要援款的申请和批准的情况;后者则提供了前所未见的涉及到1927-1931年间共产国际为中共提供经费和财政援助的相当具体的资料。与此同时,俄国学者石克强2001年在中国发表的有关中共建党过程中的几份档案,也从一个侧面提供了了解1920-1921年俄共(布)和共产国际在资金上帮助中共建党问题的一些线索。[11]

当然,除了公开出版的文献档案资料之外,中国和俄国的档案馆保存并提供利用的相关档案更值得重视。因为十分明显的是,以上所介绍的相当部分的档案资料,正是来自于中俄两国的档案馆。尽管笔者目前的讨论还无法真正建立在档案查阅的基础上,但笔者20世纪80年代和90年代曾经有机会前往保存有这方面档案文献的两国档案馆查阅档案,因此,部分地交待以下讨论中可能涉及的档案情况亦属必要。

在中共中央档案馆里,涉及到这方面情况的档案主要有三部分:

一部分是1957年前苏联交还给中共中央的中共驻共产国际代表团保存于莫斯科的近10万件档案资料。在这些档案资料当中,除去数以万件有关共产国际协助中共在东北开展工作问题的档案资料以外,20年代的会议以及30年代的一些来往信件当中,都有少量涉及到经费和财政援助问题的内容。

一部分是30年代中期共产国际与中共中央之间的来往电报。当年中央红军达到陕北,与莫斯科之间开始建立起直接的电台联络。在当时共产国际执委会书记处与中共中央书记处相互往来的电报抄稿中,不难找到共产国际为中共和红军提供财政援助的记录。

一部分是20-30年代的中共中央会议记录。当年保存得最完整的会议记录主要集中在1927年至1932年,以及1935年下半年至1949年建国前这两个时间段。由于后一个时间段里中共在经济上已经基本上独立自主,因此,虽早期仍有个别会议讨论过向共产国际请求财政援助问题的内容,但数量极少。与此相反,在前一个时间段里,无论是中央政治局会议记录,还是中央常委会的会议记录,涉及到共产国际经费和财政援助问题的内容却绝不是个别的现象。

在负责保存自十月革命后到斯大林逝世前党务活动,包括共产国际工作的相关档案的前苏共中央党务档案馆,也保存有涉及这方面情况的档案资料。尤其应当提及的是,上述中共中央档案中保存的档案资料,由于当年中共与共产国际之间存在着上下级关系,因此相当部分其实也可以在这里查阅到。以笔者所见,相关档案主要也有三部分:

一部分是季米特洛夫档案,它主要是季米特洛夫担任共产国际总书记期间的工作档案。由于他自1935年起即亲自负责中国事务,因此他处理的有关中国问题的各种文件当中,不可避免地存有向中共提供财政援助的相关资料。

一部分是共产国际联络局档案,因为该机构具体负责与各国共产党的联络工作,包括向各国党拨发经费和援助款项,故其档案中涉及到这方面的内容自然相当可观。但该档案的开放程度似乎受到限制。

一部分则是中共提交给共产国际的各种会议记录和工作报告。作为共产国际的下级支部之一,中共按照规定必须要将其工作记录定期提交共产国际备案和审核,并随时提交相关的工作报告。故20-30年代中共中央的几乎所有会议记录和从中央到地方的工作报告,大都在这里存有备份。所不同的只是,保存在中国的会议记录多半是会议召开时的记录稿,而提交给莫斯科的其实已是誊清稿和翻译稿,由于种种复杂的原因,后者时常会有一些增删甚至修改,似难避免。

还在中共一大正式召开之前,即1921年7月23日以前,维经斯基就曾经为陈独秀领导的中共上海发起组提供过经济上的援助。关于这方面的情况,2001年第12期《百年潮》杂志所刊载俄国学者石克强整理的一组档案文献,披露了其间的一些内幕。综合指派维经斯基来华的俄共(布)中央西伯利亚局东方民族部1920年9月30日、10月23日的电报、共产国际派驻远东的代表舒米亚茨基1921年1月21日给共产国际执委会书记科别茨基的信,远东书记处主席团与中国支部1921年7月20日的联席会议记录,以及先前在《联共(布)、共产国际与中国国民革命运动》(1920-1925)一书中所发表的维经斯基1920年8月17日给西伯利亚东方民族部的信,以及该部1920年12月21日给共产国际执委会的报告等文献,可以了解到以下情况:

(1)维经斯基这一阶段是受西伯利亚局东方民族部指派前往中国开展工作,其相关的活动经费亦由东方民族部提供。而东方民族部为筹措经费,曾派遣特使带上价值10万美元的钻石到上海去卖,并不止一次地托人带钱或汇款给维经斯基,已知一次带去的确切的经费数目为2000美元。

(2)维经斯基利用西伯利亚局东方民族部提供的活动经费,在中国上海成功地展开了工作。其报告的工作成果是:“在上海成立了革命局,由5人组成(4名中国革命者和我),下设三个部,即出版部、宣传报道部和组织部。”“出版部现在有自己的印刷厂,印刷一些小册子。”并将出版《劳动界》周报。“宣传报道部成立了华俄通讯社,现在该社为中国31家报纸提供消息”,并在北京成立了分社。“组织部忙于在学生中间做宣传工作,并派遣他们去同工人和士兵建立联系。”同时还将召开有10个当地工会和行会代表参加的会议,以便成立劳动组合书记部。

(3)随着共产国际成立远东书记处,中国工作全部归远东书记处领导,维经斯基因此于1920年12月离开上海并返回了俄国,“中国共产主义组织经费一度支绌,今年(指1921年)1月份后半个月,工作出现停滞。为使之重新启动并得以改善,我(指共产国际全权代表舒米亚茨基)不得不采取大胆的办法,举借贷款和使用其他手段,这才挽回了局面,报纸和出版工作才得以维持下来(如布哈林和晋里奥勃拉任斯基的《共产主义ABC》用中文印行了两万册)。”

(4)维经斯基改归共产国际远东书记处领导后,“带着文件和今后工作的经费”曾计划重返中国,因“遇到了麻烦”而未能达到目的,这种情况又一度使“我们在中国的工作稍微有些停顿”。[12]

目前所能见到最早的较为具体的中共取得共产国际经费援助数目的资料,仍旧是1922年6月30日陈独秀以中共中央执委会书记的名义,给共产国际的报告。报告中明确提到:“党费,自一九二一年十月起至一九二二年六月止,由中央机关支出一万七千六百五十五元;收入计国际协款一万六千六百五十五元,自行募捐一千元。用途:各地方劳动运动约一万元,整顿印刷所一千六百元,刷印品三千元,劳动大会一千余元,其他约二千余元。”

在这里需要说明的是,中共一大召开于1921年7月,而陈独秀是1921年9月前后由广州回到上海,担任中共第一次代表大会选举的中央书记一职的。故陈独秀报告的党费收入与支出时间,是指他接手中央至中共二大召开,即从1921年10月至1922年6月的这一段时间。它并不意味着中共一大,即从1921年7月到10月之间中共没有党费收入与支出。而从陈独秀的报告中可以了解到两点:(1)这个时候中共的党费收入与支出是包括党的一般性活动经费和工运经费在内的。相比之下,一般性党的活动经费的收支,仅为6600余元。而工运经费,即亦劳动运动方面的花费,则占去了这时党的全部经费的将近三分之二。(2)这时党的全部经费当中,自筹款数仅不足6%,只够开一次“劳动大会”,绝大部分活动经费都来自于“国际协款”。[13]

从中共二大召开之后,共产国际为中共提供经费的方式发生了一定的变化,由于赤色职工国际[14]也开始为中共提供一些财政援助,中共用于工运上的开支明显减少了。这一点在中共三大陈独秀的政治报告中和马林档案里,都有明显的反映。在马林档案中不仅可以看到张国焘、蔡和森、陈独秀于1922年12月9日、1923年4月30日、5月17日、5月19日、5月20日分别签收得到工作用款400美元、1000墨西哥元(即当年也在中国流通的所谓“鹰洋”)、2940港币,及两个3000中国元的收条,而且可以看到赤色职工国际在1923年5月即开始与共产国际一同向中共汇款3500美元,用于帮助中共、救济受到中国政府迫害的同志等。故陈独秀在三大的政治报告中所提到的经费支出,没有提到在党的工作中占据最大份额的劳动运动的开支,似非偶然。报告称:“党的经费,几乎完全是我们从共产国际得到的,党员缴纳的党费很少。今年我们从共产国际得到的约有一万五千,其中一千六百用在这次代表会议上。经费是分发给各个小组的,同时还用在中央委员会的工作上,用在联络上和用在出版周刊上。”[15]在这里可以清楚地了解到:(1)与上一年度的情况相比,党费的支出中原先占三分之二的劳动运动的开支几乎不存在了。(2)即使加上上一年度少算的八、九两个月的收入,在中共一大至二大期间,共产国际提供的党的月活动经费也不超过740元。而在中共二大至三大期间,共产国际提供的党的月活动经费实际上已经达到1250元,较上一年度有明显的增长。

陈独秀的报告没有提到工运费开支的情况,并不意味着在二大至三大期间中共所从事的劳动运动已减少到无足轻重的地步,没有单独列项提及的必要。事实上,在1922年7月到1923年6月之间,中国的工人运动相当活跃,而北方的工人运动尤其受到中共的影响。像著名的“二七”大罢工,就发生在这个时期。尽管目前找不到赤色职工国际提供援助的具体资料,但仅在并非赤色职工国际代表的马林的档案中,也还是可以看到一些在陈独秀报告中没有提到的俄国人援助的工运费用的记载。这包括:(1)1922年11月,苏联外交人民委员会全权代表越飞为唐山罢工工人提供的1000元和准备进一步筹集的400元。(2)1923年“二七”大罢工发生后,俄国铁路工人捐赠给中国京汉铁路工人受难者家属3万卢布。(3)1923年3月赤色职工国际为中国召开第二次全国劳动大会提供了1000金卢布。(4)1923年5月莫斯科经由北京转交中共278英镑,要求三分之二用于组织中国的工人运动和即将召开的劳动大会。(5)1923年5月赤色职工国际交给中共中央2000金卢布用于帮助中国的工会组织。(6)1923年7月莫斯科汇款1840墨西哥元,说明用于抚恤“二*七”大罢工罹难者家属。[16]

综合这一年度共产国际提供经费的已知的情况,可以了解的是:(1)共产国际提供经费的额度、途径和方式都不固定,有时甚至会出现混乱。如共产国际执委会确定给中共的预算仅为每月1000金卢布,[17]事实上共产国际的拨款经常超过此限额,以致其代表经常会弄不清楚莫斯科寄来的钱是做什么用的,应该给中共多少。共产国际在华全权代表利金更抱怨说:“国外工作的拨款无论在我以前还是我在(莫斯科)之时都没有完全明确的计划”,而且数额经常变动不定。“例如,朝鲜中央得到的是:9月份6000,11月和12月份4000,1月份2000,3月份1000。在中国工作的条件下,这种波动就会造成直接有害的影响”。[18](2)由于各地党员工作境遇不同,得到生活费的情况不一,因而难免会在党内引发矛盾。如湖南的党组织“大约有一半开支靠当地财源,一直在争取自给”,得到的援款自然很少,结果那里的“一些同志指责其他一些同志,说什么他们从莫斯科那里拿了钱而且生活得不错,但不关心别人,等等。”[19](3)由于人员增多,办公、交通及生活开支明显增加。根据保存在马林档案中的一项1922年下半年的中共月开支的预算表,即不难了解到这种情况。在总计660元的劳动运动月预算中,人员工资一项已达到370元。在总计1200元的出版宣传费用月预算中,人员工资一项已达到610元,租房一项也达到110元。而在总计不过170元的办公费用中,交通费一项就达到100元。由此不难看出,随着中共组织的不断发展壮大,其经费的需求也必然会相应地增长起来,从而不可避免地会与共产国际发生矛盾。马林在中共三大结束之后,就表明了他的担忧。他写信告诉共产国际执委会说:“党现有党员420名,其中工人160名,但应指出以下情况:1、缴纳党费的党员不到十分之一;2、因此,整个工作几乎都是依靠外国经费;3、党内的财政管理状况至今不明;4、多数党员没有职业,所以党同在职的工人、职员、教师等几乎没有联系。”[20]

马林的担心一时难以找到解决的办法。尽管马林就此专门在中共三大上提出过批评,并与陈独秀等人进行过谈话,但是现实的状况一时难以改变。出于开展工作的现实需要,陈独秀依旧不能不致信赤色职工国际,要求赤色职工国际提供固定的工作经费。根据他在三大后开列的工人运动每月预算表,中共为帮助京汉铁路工会、汉口湖北联合会、上海和广州的工人俱乐部、北京、上海和广州的工人周刊,以及劳动组合书记部等,每月至少需要1630墨西哥元。他在信中写道:“望每月支援我们1000金卢布,其余630元我党自筹。”另外第二次全国劳动大会因故延期,中共虽已得到1000元金卢布用于开会,但所需费用非2000元墨西哥元不可,亦“望支援1000墨西哥元,其余部分拟请国民党予以帮助”。[21]与此同时,陈独秀亦明确要求共产国际每月提供党费1000-1400金卢布。明确不赞成依靠外国经费开展工作的马林,也深知中共中央的要求与现实的需要相比,已经是相当克制了。因此,他也不能不分别致信赤色职工国际和共产国际执委会,要求前者务必定期为中共中央提供经费,同时增加对召开第二次全国劳动大会的财政支持;要求后者同意中共中央的预算。他写道:“罢工的失败确实使这个小党处境艰难,我想支持中央委员会的请求,建议你们批准至少从7月到今年年底这个期间每月资助1400卢布。以后再要求估算党可以从中国的财源方面拿出多少钱用于工作。”[22]

但是,自中共三大之后,由于苏联与国民党之间的合作取得了重大进展,苏联顾问鲍罗廷等到达广州,国民党即将改组,整个联共(布)中央注意的重心发生了某种程度的转移,尽管共产党人因为被要求加入国民党而使自身的工作负担明显加重,来自共产国际的经费援助却发生了问题。《工人周刊》因缺钱而拖期,《前锋》干脆无法继续出版。就连共产国际来华的工作人员都注意到了这种不正常的现象,他们特别提醒莫斯科注意:中共中央“从10月、11月、12月都没有从共产国际执委会那里得到钱,而有整整6个月没有从红色工会国际那里得到钱了。”这种情况给中共造成的巨大财政困难会引起不良后果,共产国际务必“要尽快采取措施把这些钱立即汇出来”。[23]

1924年度共产国际提供给中共的经费数额,陈独秀在1925年4月9日给共产国际的报告中有过具体的说明。这应该是迄今为止笔者所见到最详尽的一个年度收入与支出报告。故将其主要内容摘录如下:

“1924年1月至6月的预算:

(一)收入总额:800美元和10174.93元。A、由维尔德同志经手的有5926.1元和400美元;B、由维经斯基经手的有用于中央扩大全会的400美元,6月至11月的每月生活费补贴2409.5元。C、由鲍罗廷同志经手的有用于铁路工人总工会的500元,用于民族运动的500元(借款)。D、红色工会国际汇来的500元。E、其他289.33元。[24]

(二)支出总额:300美元和9341.366元。A、中央委员会一共收入3335.026元。(1)机关开支和各种开支:639.099元;(2)工作人员生活费:364元;(3)印刷、邮寄和电报:337.012元;(4)交通运输:1161元;(5)专项开支及中央全会开支833.415元。B、地方党组织共收入2973.84元。(1)山东:306.84元;(2)湖北:540元;(3)铁路工人总工会:1310元;(4)上海:265元;(5)湖南:240元;(6)北京:100元;(7)秘书处:170元;(8)唐山:42元。C、共产主义青年团借款50美元,共产主义青年团湖南地区委员会和上海委员会向党借款共1833元。D、偿还债款250美元和1200元。收支相抵尚余520美元和833.064多元。

1924年7月至10月的预算:

(一)收入总额:14510.0164元。A、每月生活费共4000元;B、红色工会国际提供了7、8、9月的一半经费1575元;C、向鲍罗廷同志借款2550元,民族运动经费3200元;D、前几个月结余833.064元和500美元;E、各地上交1398.6元。”

(二)支出总额:12053.234元。A、中央委员会(一共收入):5802.87元。(1)机关开支和各种开支:1218.54元;(2)邮件和电报:148.61元;(3)工作人员生活费:2203元;(4)印刷388元;(5)专项支出:799.72元;(6)交通运输:1045.5元。B、地方党组织共收入4259元。(1)安徽(用于民族运动):195元;(2)上海(用于民族运动):1200元;(3)湖南(用于民族运动):400元;(4)香港:100元;(5)铁路总工会:820元;(6)湖南:305元;(7)武昌和汉口:330元;(8)济南:375元;(9)唐山:142元;(10)北京:180元;(11)天津:212元。C、共产主义青年团中央、上海委员会、上海店员工会、全国学联等共借款1991.364元。收支相抵尚余2456.93多元。

1924年11月至12月预算:

(一)收入总额:740美元和8242.225元。A、共产国际和红色工会国际共提供2687.795元和740美元;B、共产国际给第四次代表大会的援款870元;C、向鲍罗廷同志借款1000元;D、过去结余2456.93元;E、各地上交227.6元。

(二)支出总额:A、中央委员会(一共收入)2554.17元。(1)机关开支和各种开支:432.82元;(2)工作人员生活费1903元;(3)邮件、电报:128.65元;(4)交通运输:202元;(5)专项开支:162元;(6)印刷:598.7元。B、地方组织(一共收入):2548元。(1)北京:550元;(2)铁路总工会:200元;(3)山东:233元;(4)湖南:100元;(5)唐山:90元;(6)武昌和汉口:275元;(7)上海:1100元。C、各地民族运动总开支:1850元。D、偿还借款:740美元和698元。E、学生联合会借款:20元。收支相抵尚余552.055多元。”[25]

陈独秀在1925年3月给共产国际执委会的报告中曾经提到,共产国际此前批准的党费为每月2250元。[26]相比之下,可知1924年度共产国际实际提供的经费要大大超过预算的数字。因为计算1924年1月至12月中共总收入情况,可以很清楚地了解到,中共这一年度每月的平均收入应当在2960元上下。但与上述报告中颇为乐观的“收支相抵尚余×××元”有相当距离的是,根据1924年党员增长的数量,和中共在国共党内合作的情况下所担负的工作量,无论是陈独秀,还是共产国际在中国的代表,显然都对莫斯科提供的经费数额不十分满意。不仅如此,共产国际的经费提供仍旧时常出现延误数月的情况,中共中央1-6月收到的月平均经费数额与11-12月收到的月平均经费数额,相差了将近一倍。故1924年9月上旬陈独秀在给维经斯基信中就曾对此颇多抱怨,说:“我们党的经济状况很严重,由于经费不足许多方面工作处于荒废状态。我们希望您立即从共产国际和红色工会国际给我们寄7、8、9、10月份的钱来。”[27]在他看来:“由于我们党做工作,职工运动和国民运动在日益发展,因此我们党的组织工作也在不断发展。但由于工作人员和物质力量不足,我们失去了许多有利的发展机会”。共产国际不仅不应再拖欠经费,而且应当增加原有的预算,将月费2250元提高到月费3650元的水平。[28]对此,1924年底前来中国的共产国际代表维经斯基也有同感。他的建议是:“请从国民党经费中拨给我们一定的数额来为实现国共两党提出的口号开展强大的宣传运动。”他明确提出:如果坚持要中共在原有的预算范围内进行工作,“那会是个大的错误”。莫斯科有必要从给国民党的巨额援助中拨出一定的数额给共产党,用来增加中共中央机关刊物《向导》周报和《民国日报》的印数,出版几万几十万呼吁书、传单和通俗小册子。[29]

中共四大召开于1925年1月。在四大之后的一段时间里,共产国际批准的中共经费预算一时间并没有加以调整,但随着赤色职工国际从1月份正式开始提供援助,从2月份开始工运费已单独预算,因此整体上党的活动经费明显增加了。据陈独秀4月9日的报告称:

“1925年1月预算:

(一)收入总额:5297元。A、红色工会国际和共产国际4700元;B、过去结余552.055元。

(二)支出总额:5520.86元。A、中央委员会1491.86元。(1)机关开支、工作人员生活费以及中央组织部各种开支:190.5元;(2)工农部:344.6元;(3)宣传鼓动部:250元;(4)出版部:399元。B、地方组织(一共收入):3056元。(1)上海:875元;(2)天津:170元;(3)山东:306元;(4)武昌和汉口:560元;(5)香港:100元;(6)湖南:565元;(7)北京:150元;(8)唐山:30元。C、第四次代表大会开支:897元。(1)代表们的零杂开支:103元;(2)代表们的路费:490元;(3)膳食费及各种开支:310元。D、民族团结促进委员会借款:76元。收支相抵尚余51.195多元。

1925年2月预算:

(一)收入:1998.065元。A、过去结余:51.195元;B、共产国际提供:1946.86元。

(二)支出:1961.65元。A、中央委员会:1006.65元。(1)组织部:343.65元;(2)工农部:190.01元;(3)宣传鼓动部:407.9元;(4)妇女部:65元。B、地方组织:885元。(1)上海:200元;(2)湖北:180元;(3)北京:255元;(4)山东:110元;(5)湖南:115元;(6)北京:20元。C、民族团结促进委员会借款:70元。收支相抵尚余36.315多元。

1925年2月工人运动开支的预算:

(一)由共产国际提供的收入总额:1280.033。

(二)支出:1058.02。(1)上海:350元;(2)湖北:179元;(3)湖南:210元;(4)山东:130元;(5)北京:50元;(6)天津:130元;(7)邮资:9.02元。收支相抵尚余222.31元。”[30]

由上不难看出,从1925年1月起,赤色职工国际已经开始和共产国际一同向中共中央提供经费援助;从2月起,党费和工运费已开始分开单独预算了。即以2月两项经费之和3226元计算,也可以看出中共所得月经费额已超过上一年度月经费的平均额了。

1925年,是中共组织发展发生重大飞跃的一年。由于中共成功领导了“五卅”运动,其影响前所未有地扩大起来,以致党员的数量从中共四大召开时的不足千人,到1926年竟达到了上万人,到1927年5月中共五大召开时,更达到了近60000人的规模。从一个数百人的小组织,发展到上万人的革命党,共产国际原有的预算无论如何都跟不上形势了。因此,进入1926年以后,共产国际提供给中共的经费预算,已经达到每月6000元的水平了。即便如此,也仍然无法满足中共组织发展的需要。1926年“三二0”事变的发生,使得加大对中共资金援助的力度问题变得更加迫切和重要起来了。5月20日,联共(布)中央政治局会议甚至通过了要“想方设法加强对中国共产党的人员和资金援助”的正式决定。[31]共产国际代表维经斯基对此更是再三呼吁。他指出:“中国的同志不仅具有良好的意愿,而且具有坚强的意志、坚韧不拔的精神和巨大的工作热情,只是需要给他们以帮助。”中共现有的经费完全不足以在全国范围内扩展自己的工作和影响,“我想再一次提醒并坚决请求,根据中央的要求给中国党增加预算,即从每月6000卢布增加到14000卢布。”“这个问题不能再拖延了”,必须尽快履行政治局的决定,“因为工作确实广泛地开展起来了,在这里感觉到非常需要经费。不应让我们的工作由于缺少共产国际执委会的必要帮助而被迫收缩。”[32]

联共(布)中央政治局的决定和维经斯基等人的呼吁发生了作用。在1927年初的帐单上我们可以发现,共产国际批准的中共经费预算已经达到了1.2万元。赤色职工国际和青年国际还有单独的预算帮助中国的工人运动和青年团组织。但是,随着1926年7月北伐战争的开始,中共组织的发展和工作推进的需要,变得更加迅速和难以预测了。于是不仅赤色职工国际、青年国际要向中共提供工运费和青运费,农民国际和济难国际[33]也一度开始专项提供农运费和济难费。再加上军事工作的全面展开,联共(布)还不得不委托苏联军事当局设法提供兵运费。而为应付频繁出现的意外事件,共产国际还通过专项拨款给在华的共产国际代表一笔特别费。进入到1927年以后,随着上海工人武装起义的举行、蒋介石发动“四*一二”事变、国共关系全面破裂后中共转入地下并在全国范围进行武装暴动,大小事件频繁演出,整个经费援助的情况自然也就成了一笔糊涂帐。

下面仅据已有的资料说明共产国际为几次重大事件提供资金的情况:

(1)上海工人武装起义。据上海区委检讨第二次(2月22日)武装暴动的情况时谈到,此次暴动经费约支出2470元,实际花掉1789元,余671元。据特委会报告称,为第二次武装暴动,曾准备用3000元活动海军,仅花掉1000元。在准备第三次武装起义的过程中,据上海区委报告,曾向俄国人要求援助6500元,俄国人同意提供7000元;又向国民党人提出援款要求,国民党人则同意给罢工工人5000元。3月5日下午已得款1.3万元。

(2)联共(布)中央政治局第93号秘密会议决定,以全苏工会中央理事会的名义,从全苏工会中央理事会的款项中,给上海工会理事会汇10万卢布,以便上海工会理事会将这笔款项用于救济南京事件中的中国受害者。

(3)开办党校。经莫斯科批准,决定在汉口办党校,开办费4.97万元,月费预算为1.42万元。

(4)湖南农运。7月5日,共产国际代表同意为复兴湖南农运拨款3.95万元。

(5)转入地下。8月9日,鉴于白色恐怖严重,中共中央决定政治局委员要单独租房居住,不可两人同住,以免发生危险。国际代表为此拨款1000元。

(6)秋收暴动。8月10日,经中共中央批准,并国际代表同意,决定秋收暴动预算“至多不可超过沪钞一万元。”

(7)建立军队。8月11日,联共(布)中央政治局会议决定,批准军事总顾问加伦关于组织南昌暴动,然后南下占领广东汕头,接运苏联武器,以便装备一个军的提议。为此,在已向苏联驻武汉总领事伯纳和军事顾问加伦送款30万美元之后,会议决定:还应“为此目的拨给15000支步枪、1000万发子弹(算在库伦储备物资帐上)、30挺机关枪和4门山炮,带2000发炮弹,总金额110万卢布。”

(8)为将已经送去库伦的41名接受过军事或政治工作训练的中国学生送往广东,加强南昌暴动部队的骨干队伍,联共(布)中央政治局决定为把他们送回国去拨款4000美元。

(9)京汉粤汉铁路罢工。9月,经中共中央批准,并国际代表同意,决定由林育南带去给岳州以南至安源的罢工基金1500元,岳州及其以北(汉口)的罢工基金由中央直接接济。初步计划:平均一个工人6元,坚持一个月。

(10)北方暴动。10月,共产国际代表未经中央同志,单独汇给北方局3000美元用于组织暴动,后又寄出4500美元。

(11)紧急会议。11月,为召开中共中央紧急会议,共产国际代表同意中共中央所提2000元的预算。

(12)广州暴动。据中共中央1928年1月16日报告称,从1927年11月至1928年1月,总计共产国际和中共中央已为广州暴动用去了近10万元。[34]

除上述重要事件的专项拨款以外,已知1927年的经费援助情况亦可扼要列举如下:

(1)5月26日,青年团中央书记报告称:共产国际原定每年2.4万元的预算已取消,青年共产国际决定每三个月提供经费7000元。中共中央书记报告称:党的预算,连同特别费,只能有1.5万元。

(2)5月26日,联共(布)中央政治局第105号秘密会议决定,每月从中国委员会的经费中拨出1000美元用于在帮助中国同志组织军事工作.

(3)6月23日,联共(布)中央政治局第112号秘密会议决定致电鲍罗廷、陈独秀等,说明已给通过领事馆武汉政府寄去200万卢布,但强调说:这笔经费“对于和陈独秀一起组建可靠的革命军队部队是特别需要的。必须了解实际上为此在做什么工作,随着这项工作的开展,我们将按确定的贷款数额(进一步)寄出经费。”

(4)8月,鉴于国共关系破裂,苏联对国民党的援助全面停止,中共中央反复开会讨论以后的预算问题。从最初提出总的预算每月8.2万元,后减至4万到5万元,强调一定要细细地与共产国际代表核算。同时也要求党员要自己谋生活,组织部要切实收党费。据组织部长报告称,自筹党费估计或可有3000元。

(5)9月6日,共产国际为中共拨款17128美元。

(6)9月15日,中共中央组织部长报告,已与济难国际代表商定:济难国际每月提供两湖地区1500元,江苏2000元,广东1000元,北京700元,由中央转交各地。中共中央提出,应请济难国际每月再增加1500美元的援助。济难国际1928年初为1927年后3个月实际拨款1.9万美元。

(7)11月17日,因与共产国际代表交涉困难,中共中央决定党费月预算仍维持1.2万元,中央7000,各省5000,工运费和特别费单列。

(8)1927年12月,中共中央又提出1928年月预算为5.5万元。但与共产国际代表交涉谈判未果。

(9)除非正常性开支外,共产国际在1927年预算内的拨款总数为187674元。[35]

由上可以了解到以下几点:

(1)1927年共产国际提供的党费一项,每月平均当不超过1.2万元。连同特别费,中共中央每月从共产国际执委会得到的款项平均在1.5万元左右。但加上济难费等,特别是到8月以后,每月经共产国际联络局提供给中共的费用,平均应在2万元左右。

(2)1927年几乎整整一年中国革命的急剧动荡,造成了共产国际临时性开支大幅增长,中共依照正常预算开支也全无可能,再加上赤色职工国际、青年共产国际、济难国际、农民国际,以及苏联工农红军参谋部第四局等相继介入,因此这一阶段的财政收支已难有确切的统计。

(3)由于这一年重大事件频出,受难者众多,故济难国际的援助力度极大,且已形成定期拨款。

(4)自8月以后,因国共关系破裂,中共转入地下,形势艰危,并成为联共(布)和共产国际在中国的唯一援助对象,因此,中共中央对共产国际经费援助的要求也明显提高,以致与掌控金钱的共产国际代表多次发生意见分歧。为此,双方均对现状表示强烈不满。中共中央领导人明确批评说:“他们不相信中国党”,“管钱管得非常糟”。共产国际援助中共的经费,中共中央应有权自己进行分配,而不应采取交给共产国际代表掌握,中共中央反而要向其申请批准这种作法。共产国际如果放心不下,可以派一个懂财务的人来担任会计。但共产国际主管向中共发放款项的代表却严厉批评中共中央不断要钱的作法。他在给共产国际联络局局长的信中写道:现在的情况非常不好,由于共产国际的拨款不是从一个渠道进行的,因此在中共党内造成了极不健康的现象。“迄今为止,党通过国际联络局每月收到大约2万墨西哥元,但这项预算被认为是不完全的,中央以各种理由请求我们为这样或那样的事情拨给或多或少的款项。而且几乎为每件小事都提出请求。什么样的要求没有提出啊!只是建议散发个传单或宣言,需要调人到某地去,中央派个书记到省里去,就连某某人生了病,中央都会立即向我们提出拨给追加经费的要求。他们利用经费来源不同(国际联络局、共产国际执委会代表、军事组织)这一情况,得以弄到这些经费,因为这一个来源不知道另一个来源已经拨出。”结果,“所有从地方上来的同志都要举行报告会,以款待俄国同志。例如,如果俄国同志对暴动特别感兴趣,那么在每次报告会中都会十分详细地叙述暴动的准备情况,几乎所有报告都千篇一律地这样做。如果对必须立即举行暴动的情绪已经消失,而方针是进行组织工作,那么所有同志就立即开始叙述他们省里这方面工作的前景。有趣的是,前来的同志总是不仅十分清楚地了解俄国同志的情绪,而且甚至了解应该怎样区别对待与这项或那项拨款相关的某位同志。”而一旦“多数同志相信不能通过正式途径弄到,就开始逃避(同上海省委书记邓中夏)的事务性会见。然后采取最粗暴的敲诈手段,如散布谣言,说什么基层工作人员似乎责备苏联,把钱给了军阀,而不给中央。还开始滥用感情,每天跑来要求经费以救援被捕同志出狱,歇斯底里地责备我们,说我们为救援这些同志没有做任何事。”[36]

(5)共产国际方面的拨款仍旧存在着严重不足和拖欠的现象,对危机中的中国革命影响甚大。这一方面是因为双方对救助激进工人的态度有所不同,中共中央没有任何资金可以救助那些因为投身中共的事业而失业的人员,不得不从自己的预算中拨款,而共产国际代表相信这不是解决问题的办法,拒绝为此增加预算;另一方面是因为共产国际方面对中国形势的变动往往难以迅速反应,做事拖拉。对此,青年共产国际代表即曾表示过很强烈的不满。他在给青年共产国际执委会的信中写道:“为什么你们一次也不给我寄来薪水?光靠空气是难以为生的,只好东借西凑靠别人恩施。总之,钱的事情令人难以置信地混乱:昨天和前天我们才收到一部分钱,这是四个多月来第一次。你们自己可以想象,没有钱会对团的立生什么影响。日子一天比一天难过,尽可能地借着、拖着。各省在这段时期里几乎没有得到一个戈比,有些团委简直是四处散逃,大概是因为饥荒”吧。[37]即使是主持对中共拨款并严厉批评中共中央的共产国际代表,也明确认为:“现在给中共的预算,即大约2万墨西哥元是不够的。如果考虑到困难的工作条件,党所担负的诸多职能,如在农民中、工会和军事组织中的工作,以及必须建立经常的联系,路途又很遥远等等,那么党用这些钱是不能完成任务的。我建议拨给党的总预算为3.5万墨西哥元。应该责成它放弃任何慈善活动,通过国际工人阶级声援的办法帮助它来做这件事(指救助失业人员-引者注)。责成它按时给五个大省-上海、湖北、湖南、广东和北方省委各3000墨西哥元。责成它拨给其他省各500墨西哥元,最后责成各地将全部预算的2/3用于报刊。责成党为工人和农民出版一份通俗的报纸。”“如果党同意这些条件,那么预算必须增加到3.5万元。”[38]

来自中共中央和共产国际代表要求追加经费的呼吁,共产国际有没有在1928年的预算中做出反应呢?关于这一点,可以从共产国际联络局局长皮亚特尼茨基给其在中国的代表的两封信里一探究竟。

在4月3日的信里,他说明了共产国际上半年向中共、日共和朝共拨款的情况。在谈到对中共的拨款时,他提到:第一季度应拨给他们25641美元;第二季度每月拨给他们12820美元。同时拨给中国共青团7692美元作为整个上半年的经费,而青年共产国际亦资助给中国共青团10256美元。[39]在这里,给中共的拨款头两个季度合计应为38461美元,平均每个月约为6410美元。给共青团头两个季度的经费合计为17948美元,平均每个月约为2991美元。

在8月10日的信里,他说明了共产国际下半年给中共、日共、朝共拨款的情况。具体到给中共的拨款是:下半年经费128205美元;给中国共青团第三季度3653美元、第四季度3666美元,及支援款5128美元。同时依照商量好的预算,以济难国际的名义拨给中国党上半年的经费2.73万美元,拨给广州专款8000美元,拨给广东和汉口专款各1000美元。[40]给中共的拨款平均到每个月,应为21367.5美元;给共青团的拨款平均到每个月应为2074.5美元。而从另一则文献中可知,1928年度济难国际提供给中共的济难费,上半年每月为6000美元,7-10月每月为9000美元,合计为7.2万美元,加上通过在国际上开展募捐运动所募集到的5.9万美元,仅济难国际提供的经费在头10个月就达到了13.1万美元。[41]

注意到这时美元兑中国元的比价约为50:100,可知中共上半年每月可得经费1.28万中国元左右,下半年每月可得经费4.27万中国元左右;共青团上半年每月可得经费5892中国元左右,下半年每月可得经费约为4145元。

1928年上半年和下半年共产国际拨款数量所发生的这种变化,显然与中共中央的反复要求和新一届代表大会的召开有关。已知5月和6月中共中央派往莫斯科的代表曾几度向共产国际执委会和赤色职工国际执委会强烈呼吁给予援助,并提交了新的预算。在他们看来,正是因为经费不足,才导致近半年来党的许多负责同志不是被逮捕,就是被枪杀。因为就连党中央委员每月也只能得到27元,不仅不能有效地掩护自己,更无法在被捕后实施救援行动。[42]由于中共中央这时提出的经费预算过于庞大,超出共产国际联络局权力所及,因此共产国际的反应只是迅速与济难国际和联共(布)政治局协商,然后通知其驻中国代表,准备再为中国党拨款14000美元,并由苏军参谋部第四局另拨35000美元,用于救济项目。[43]然后,把中共中央所提出的那个雄心勃勃的预算送给了斯大林去决定。

中共中央新的预算大致分为5个项目,各省的费用、中央的费用、工运费、济难费和特别费。它提出,共产国际从8月起,每个月应当提供的工作经费应为10.4万元,另外应为5月和6月追加每月3万元的经费,为7月追加5.7万元的经费。另外,苏军参谋部还应为中共提供军事工作经费每月3万元;赤色职工国际应为中国工人运动提供工运费每月2.3万元;济难国际应为受难的中国同志提供济难费每月5.38万元;青年共产国际应为中国共青团提供团费每月2万元;农民国际应为中国农民运动提供农运费每月1万元。共产国际执委会1928年为中共准备的预算总额为20万卢布,折合中国元约等于22万元,上半年已拨出12.5万元。共产国际执委会1928年度总预算中尚未分配的经费,也只剩有12.5万元。然而,仅中共中央要求的党费一项,连同5、6、7三个月的追加经费,就已经达到63.7万元。若再加上预算中要求的军事工作经费、工运费、济难费、团费和农运费等,总共需要195.8万元。中共中央还要求另外提供一笔100万元的基金,以备紧急时可以动用。这样的数字显然让共产国际无法接受。皮亚特尼茨基在给斯大林的信中写道:中共拿县数乘上要给县委拨出的一定的钱数,就得出需要给省委拨出的钱数。但却没有说明:“有没有县委?县委需不需要钱?”他们提出有4600名被监禁者,每人每月要援助3元,共1.38万元;有1万个家庭需要救济,每个家庭4元,共4万元,合计每月需要5.38万元。但是,他们没有说明:“所有被监禁者,所有家庭是否都需要救济?能否可以不给救济?”他指出:“我不知道,有没有可能为他们提供他们的工作所需要的款项。无论如何,我觉得,对他们的预算不作详细讨论,是不能给他们拨款的,因为经验表明,我们给各党的钱越多,它们就越不想深入群众,同群众建立联系。而在这个报告中所表明的倾向是:要由党来养活大量的同志,要建立庞大的机关,并且所有经费都要从这里取得。我认为,满足他们的要求,就意味着葬送党。”[44]

斯大林并没有轻易地否定中共中央的新预算。为准备在莫斯科召开的中共第六次代表大会提供了大约10万卢布之后,联共(布)中央政治局根据斯大林的建议,于6月14日一次拨出9万卢布给中共用于应急。共产国际因此电告中共中央称:3个月内可增加党费9万元,约合4。6万美元,济难费3个月也可增加1。2万元。联共(布)中央政治局同时决定成立一个委员会来审查中共以往的收支情况,以便确定对中共中央所提预算的态度。[45]委员会研究的结果,最终同意为中共增加下半年的预算,比较上半年拨款12.5万卢布,联共(布)政治局决定下半年给中共的经费可增至34万卢布。[46]折合中国元,平均每月已超过6万元。

共产国际在这一年里也曾有过大规模援助中共的设想,但未能实现。这就是4月6日共产国际东方部给总书记处布哈林的建议。以米夫的名义提出的这个建议主张,由共产国际向中共中央发出指示,要求中共在南方创立革命根据地,争取建立由领导同志参加的军事政治中心。“中心的任务是:1、随着游击运动的开展,最大限度地扩大正规的红军;2、坚决实施土地纲领;3、建立苏维埃政权机关;4、首先在毗邻地区开展农民运动;5、在附近的工人中心地区建立联系和加强工作。”为此,它提议要求苏联军事部门:“(1)将今年苏联军校毕业的20到30名共产党员立即派往中国革命部队活动的地区。规定每个小组都要掌握各种武器的专家。(2)采取措施立即将军事装备运往暴动的地区。(3)拨给100万中国元由中共中央用来进行上述地区的军事政治工作。(4)尽快派军事顾问去中国。(5)争取与上述地区建立无线电联系,采取措施运去相应的工作人员和无线电器材。”[47]这一计划显然未能具体实施,除了派遣军校学生和通讯专业的学生回国,以及由苏军参谋部派出军事人员前往上海就近指导的设想很快落实了以外,拨款百万以及输送军事装备的工作显然都没有成为事实。 四、关于1927年共产国际提供经费的情况

联共(布)中央政治局的决定和维经斯基等人的呼吁发生了作用。在1927年初的帐单上我们可以发现,共产国际批准的中共经费预算已经达到了1.2万元。赤色职工国际和青年国际还有单独的预算帮助中国的工人运动和青年团组织。但是,随着1926年7月北伐战争的开始,中共组织的发展和工作推进的需要,变得更加迅速和难以预测了。于是不仅赤色职工国际、青年国际要向中共提供工运费和青运费,农民国际和济难国际[33]也一度开始专项提供农运费和济难费。再加上军事工作的全面展开,联共(布)还不得不委托苏联军事当局设法提供兵运费。而为应付频繁出现的意外事件,共产国际还通过专项拨款给在华的共产国际代表一笔特别费。进入到1927年以后,随着上海工人武装起义的举行、蒋介石发动“四*一二”事变、国共关系全面破裂后中共转入地下并在全国范围进行武装暴动,大小事件频繁演出,整个经费援助的情况自然也就成了一笔糊涂帐。

下面仅据已有的资料说明共产国际为几次重大事件提供资金的情况:

(1)上海工人武装起义。据上海区委检讨第二次(2月22日)武装暴动的情况时谈到,此次暴动经费约支出2470元,实际花掉1789元,余671元。据特委会报告称,为第二次武装暴动,曾准备用3000元活动海军,仅花掉1000元。在准备第三次武装起义的过程中,据上海区委报告,曾向俄国人要求援助6500元,俄国人同意提供7000元;又向国民党人提出援款要求,国民党人则同意给罢工工人5000元。3月5日下午已得款1.3万元。

(2)联共(布)中央政治局第93号秘密会议决定,以全苏工会中央理事会的名义,从全苏工会中央理事会的款项中,给上海工会理事会汇10万卢布,以便上海工会理事会将这笔款项用于救济南京事件中的中国受害者。

(3)开办党校。经莫斯科批准,决定在汉口办党校,开办费4.97万元,月费预算为1.42万元。

(4)湖南农运。7月5日,共产国际代表同意为复兴湖南农运拨款3.95万元。

(5)转入地下。8月9日,鉴于白色恐怖严重,中共中央决定政治局委员要单独租房居住,不可两人同住,以免发生危险。国际代表为此拨款1000元。

(6)秋收暴动。8月10日,经中共中央批准,并国际代表同意,决定秋收暴动预算“至多不可超过沪钞一万元。”

(7)建立军队。8月11日,联共(布)中央政治局会议决定,批准军事总顾问加伦关于组织南昌暴动,然后南下占领广东汕头,接运苏联武器,以便装备一个军的提议。为此,在已向苏联驻武汉总领事伯纳和军事顾问加伦送款30万美元之后,会议决定:还应“为此目的拨给15000支步枪、1000万发子弹(算在库伦储备物资帐上)、30挺机关枪和4门山炮,带2000发炮弹,总金额110万卢布。”

(8)为将已经送去库伦的41名接受过军事或政治工作训练的中国学生送往广东,加强南昌暴动部队的骨干队伍,联共(布)中央政治局决定为把他们送回国去拨款4000美元。

(9)京汉粤汉铁路罢工。9月,经中共中央批准,并国际代表同意,决定由林育南带去给岳州以南至安源的罢工基金1500元,岳州及其以北(汉口)的罢工基金由中央直接接济。初步计划:平均一个工人6元,坚持一个月。

(10)北方暴动。10月,共产国际代表未经中央同志,单独汇给北方局3000美元用于组织暴动,后又寄出4500美元。

(11)紧急会议。11月,为召开中共中央紧急会议,共产国际代表同意中共中央所提2000元的预算。

(12)广州暴动。据中共中央1928年1月16日报告称,从1927年11月至1928年1月,总计共产国际和中共中央已为广州暴动用去了近10万元。[34]

除上述重要事件的专项拨款以外,已知1927年的经费援助情况亦可扼要列举如下:

(1)5月26日,青年团中央书记报告称:共产国际原定每年2.4万元的预算已取消,青年共产国际决定每三个月提供经费7000元。中共中央书记报告称:党的预算,连同特别费,只能有1.5万元。

(2)5月26日,联共(布)中央政治局第105号秘密会议决定,每月从中国委员会的经费中拨出1000美元用于在帮助中国同志组织军事工作.

(3)6月23日,联共(布)中央政治局第112号秘密会议决定致电鲍罗廷、陈独秀等,说明已给通过领事馆武汉政府寄去200万卢布,但强调说:这笔经费“对于和陈独秀一起组建可靠的革命军队部队是特别需要的。必须了解实际上为此在做什么工作,随着这项工作的开展,我们将按确定的贷款数额(进一步)寄出经费。”

(4)8月,鉴于国共关系破裂,苏联对国民党的援助全面停止,中共中央反复开会讨论以后的预算问题。从最初提出总的预算每月8.2万元,后减至4万到5万元,强调一定要细细地与共产国际代表核算。同时也要求党员要自己谋生活,组织部要切实收党费。据组织部长报告称,自筹党费估计或可有3000元。

(5)9月6日,共产国际为中共拨款17128美元。

(6)9月15日,中共中央组织部长报告,已与济难国际代表商定:济难国际每月提供两湖地区1500元,江苏2000元,广东1000元,北京700元,由中央转交各地。中共中央提出,应请济难国际每月再增加1500美元的援助。济难国际1928年初为1927年后3个月实际拨款1.9万美元。

(7)11月17日,因与共产国际代表交涉困难,中共中央决定党费月预算仍维持1.2万元,中央7000,各省5000,工运费和特别费单列。

(8)1927年12月,中共中央又提出1928年月预算为5.5万元。但与共产国际代表交涉谈判未果。

(9)除非正常性开支外,共产国际在1927年预算内的拨款总数为187674元。[35]

由上可以了解到以下几点:

(1)1927年共产国际提供的党费一项,每月平均当不超过1.2万元。连同特别费,中共中央每月从共产国际执委会得到的款项平均在1.5万元左右。但加上济难费等,特别是到8月以后,每月经共产国际联络局提供给中共的费用,平均应在2万元左右。

(2)1927年几乎整整一年中国革命的急剧动荡,造成了共产国际临时性开支大幅增长,中共依照正常预算开支也全无可能,再加上赤色职工国际、青年共产国际、济难国际、农民国际,以及苏联工农红军参谋部第四局等相继介入,因此这一阶段的财政收支已难有确切的统计。

(3)由于这一年重大事件频出,受难者众多,故济难国际的援助力度极大,且已形成定期拨款。

(4)自8月以后,因国共关系破裂,中共转入地下,形势艰危,并成为联共(布)和共产国际在中国的唯一援助对象,因此,中共中央对共产国际经费援助的要求也明显提高,以致与掌控金钱的共产国际代表多次发生意见分歧。为此,双方均对现状表示强烈不满。中共中央领导人明确批评说:“他们不相信中国党”,“管钱管得非常糟”。共产国际援助中共的经费,中共中央应有权自己进行分配,而不应采取交给共产国际代表掌握,中共中央反而要向其申请批准这种作法。共产国际如果放心不下,可以派一个懂财务的人来担任会计。但共产国际主管向中共发放款项的代表却严厉批评中共中央不断要钱的作法。他在给共产国际联络局局长的信中写道:现在的情况非常不好,由于共产国际的拨款不是从一个渠道进行的,因此在中共党内造成了极不健康的现象。“迄今为止,党通过国际联络局每月收到大约2万墨西哥元,但这项预算被认为是不完全的,中央以各种理由请求我们为这样或那样的事情拨给或多或少的款项。而且几乎为每件小事都提出请求。什么样的要求没有提出啊!只是建议散发个传单或宣言,需要调人到某地去,中央派个书记到省里去,就连某某人生了病,中央都会立即向我们提出拨给追加经费的要求。他们利用经费来源不同(国际联络局、共产国际执委会代表、军事组织)这一情况,得以弄到这些经费,因为这一个来源不知道另一个来源已经拨出。”结果,“所有从地方上来的同志都要举行报告会,以款待俄国同志。例如,如果俄国同志对暴动特别感兴趣,那么在每次报告会中都会十分详细地叙述暴动的准备情况,几乎所有报告都千篇一律地这样做。如果对必须立即举行暴动的情绪已经消失,而方针是进行组织工作,那么所有同志就立即开始叙述他们省里这方面工作的前景。有趣的是,前来的同志总是不仅十分清楚地了解俄国同志的情绪,而且甚至了解应该怎样区别对待与这项或那项拨款相关的某位同志。”而一旦“多数同志相信不能通过正式途径弄到,就开始逃避(同上海省委书记邓中夏)的事务性会见。然后采取最粗暴的敲诈手段,如散布谣言,说什么基层工作人员似乎责备苏联,把钱给了军阀,而不给中央。还开始滥用感情,每天跑来要求经费以救援被捕同志出狱,歇斯底里地责备我们,说我们为救援这些同志没有做任何事。”[36]

(5)共产国际方面的拨款仍旧存在着严重不足和拖欠的现象,对危机中的中国革命影响甚大。这一方面是因为双方对救助激进工人的态度有所不同,中共中央没有任何资金可以救助那些因为投身中共的事业而失业的人员,不得不从自己的预算中拨款,而共产国际代表相信这不是解决问题的办法,拒绝为此增加预算;另一方面是因为共产国际方面对中国形势的变动往往难以迅速反应,做事拖拉。对此,青年共产国际代表即曾表示过很强烈的不满。他在给青年共产国际执委会的信中写道:“为什么你们一次也不给我寄来薪水?光靠空气是难以为生的,只好东借西凑靠别人恩施。总之,钱的事情令人难以置信地混乱:昨天和前天我们才收到一部分钱,这是四个多月来第一次。你们自己可以想象,没有钱会对团的立生什么影响。日子一天比一天难过,尽可能地借着、拖着。各省在这段时期里几乎没有得到一个戈比,有些团委简直是四处散逃,大概是因为饥荒”吧。[37]即使是主持对中共拨款并严厉批评中共中央的共产国际代表,也明确认为:“现在给中共的预算,即大约2万墨西哥元是不够的。如果考虑到困难的工作条件,党所担负的诸多职能,如在农民中、工会和军事组织中的工作,以及必须建立经常的联系,路途又很遥远等等,那么党用这些钱是不能完成任务的。我建议拨给党的总预算为3.5万墨西哥元。应该责成它放弃任何慈善活动,通过国际工人阶级声援的办法帮助它来做这件事(指救助失业人员-引者注)。责成它按时给五个大省-上海、湖北、湖南、广东和北方省委各3000墨西哥元。责成它拨给其他省各500墨西哥元,最后责成各地将全部预算的2/3用于报刊。责成党为工人和农民出版一份通俗的报纸。”“如果党同意这些条件,那么预算必须增加到3.5万元。”[38]

来自中共中央和共产国际代表要求追加经费的呼吁,共产国际有没有在1928年的预算中做出反应呢?关于这一点,可以从共产国际联络局局长皮亚特尼茨基给其在中国的代表的两封信里一探究竟。

在4月3日的信里,他说明了共产国际上半年向中共、日共和朝共拨款的情况。在谈到对中共的拨款时,他提到:第一季度应拨给他们25641美元;第二季度每月拨给他们12820美元。同时拨给中国共青团7692美元作为整个上半年的经费,而青年共产国际亦资助给中国共青团10256美元。[39]在这里,给中共的拨款头两个季度合计应为38461美元,平均每个月约为6410美元。给共青团头两个季度的经费合计为17948美元,平均每个月约为2991美元。

在8月10日的信里,他说明了共产国际下半年给中共、日共、朝共拨款的情况。具体到给中共的拨款是:下半年经费128205美元;给中国共青团第三季度3653美元、第四季度3666美元,及支援款5128美元。同时依照商量好的预算,以济难国际的名义拨给中国党上半年的经费2.73万美元,拨给广州专款8000美元,拨给广东和汉口专款各1000美元。[40]给中共的拨款平均到每个月,应为21367.5美元;给共青团的拨款平均到每个月应为2074.5美元。而从另一则文献中可知,1928年度济难国际提供给中共的济难费,上半年每月为6000美元,7-10月每月为9000美元,合计为7.2万美元,加上通过在国际上开展募捐运动所募集到的5.9万美元,仅济难国际提供的经费在头10个月就达到了13.1万美元。[41]

注意到这时美元兑中国元的比价约为50:100,可知中共上半年每月可得经费1.28万中国元左右,下半年每月可得经费4.27万中国元左右;共青团上半年每月可得经费5892中国元左右,下半年每月可得经费约为4145元。

1928年上半年和下半年共产国际拨款数量所发生的这种变化,显然与中共中央的反复要求和新一届代表大会的召开有关。已知5月和6月中共中央派往莫斯科的代表曾几度向共产国际执委会和赤色职工国际执委会强烈呼吁给予援助,并提交了新的预算。在他们看来,正是因为经费不足,才导致近半年来党的许多负责同志不是被逮捕,就是被枪杀。因为就连党中央委员每月也只能得到27元,不仅不能有效地掩护自己,更无法在被捕后实施救援行动。[42]由于中共中央这时提出的经费预算过于庞大,超出共产国际联络局权力所及,因此共产国际的反应只是迅速与济难国际和联共(布)政治局协商,然后通知其驻中国代表,准备再为中国党拨款14000美元,并由苏军参谋部第四局另拨35000美元,用于救济项目。[43]然后,把中共中央所提出的那个雄心勃勃的预算送给了斯大林去决定。

中共中央新的预算大致分为5个项目,各省的费用、中央的费用、工运费、济难费和特别费。它提出,共产国际从8月起,每个月应当提供的工作经费应为10.4万元,另外应为5月和6月追加每月3万元的经费,为7月追加5.7万元的经费。另外,苏军参谋部还应为中共提供军事工作经费每月3万元;赤色职工国际应为中国工人运动提供工运费每月2.3万元;济难国际应为受难的中国同志提供济难费每月5.38万元;青年共产国际应为中国共青团提供团费每月2万元;农民国际应为中国农民运动提供农运费每月1万元。共产国际执委会1928年为中共准备的预算总额为20万卢布,折合中国元约等于22万元,上半年已拨出12.5万元。共产国际执委会1928年度总预算中尚未分配的经费,也只剩有12.5万元。然而,仅中共中央要求的党费一项,连同5、6、7三个月的追加经费,就已经达到63.7万元。若再加上预算中要求的军事工作经费、工运费、济难费、团费和农运费等,总共需要195.8万元。中共中央还要求另外提供一笔100万元的基金,以备紧急时可以动用。这样的数字显然让共产国际无法接受。皮亚特尼茨基在给斯大林的信中写道:中共拿县数乘上要给县委拨出的一定的钱数,就得出需要给省委拨出的钱数。但却没有说明:“有没有县委?县委需不需要钱?”他们提出有4600名被监禁者,每人每月要援助3元,共1.38万元;有1万个家庭需要救济,每个家庭4元,共4万元,合计每月需要5.38万元。但是,他们没有说明:“所有被监禁者,所有家庭是否都需要救济?能否可以不给救济?”他指出:“我不知道,有没有可能为他们提供他们的工作所需要的款项。无论如何,我觉得,对他们的预算不作详细讨论,是不能给他们拨款的,因为经验表明,我们给各党的钱越多,它们就越不想深入群众,同群众建立联系。而在这个报告中所表明的倾向是:要由党来养活大量的同志,要建立庞大的机关,并且所有经费都要从这里取得。我认为,满足他们的要求,就意味着葬送党。”[44]

斯大林并没有轻易地否定中共中央的新预算。为准备在莫斯科召开的中共第六次代表大会提供了大约10万卢布之后,联共(布)中央政治局根据斯大林的建议,于6月14日一次拨出9万卢布给中共用于应急。共产国际因此电告中共中央称:3个月内可增加党费9万元,约合4。6万美元,济难费3个月也可增加1。2万元。联共(布)中央政治局同时决定成立一个委员会来审查中共以往的收支情况,以便确定对中共中央所提预算的态度。[45]委员会研究的结果,最终同意为中共增加下半年的预算,比较上半年拨款12.5万卢布,联共(布)政治局决定下半年给中共的经费可增至34万卢布。[46]折合中国元,平均每月已超过6万元。

共产国际在这一年里也曾有过大规模援助中共的设想,但未能实现。这就是4月6日共产国际东方部给总书记处布哈林的建议。以米夫的名义提出的这个建议主张,由共产国际向中共中央发出指示,要求中共在南方创立革命根据地,争取建立由领导同志参加的军事政治中心。“中心的任务是:1、随着游击运动的开展,最大限度地扩大正规的红军;2、坚决实施土地纲领;3、建立苏维埃政权机关;4、首先在毗邻地区开展农民运动;5、在附近的工人中心地区建立联系和加强工作。”为此,它提议要求苏联军事部门:“(1)将今年苏联军校毕业的20到30名共产党员立即派往中国革命部队活动的地区。规定每个小组都要掌握各种武器的专家。(2)采取措施立即将军事装备运往暴动的地区。(3)拨给100万中国元由中共中央用来进行上述地区的军事政治工作。(4)尽快派军事顾问去中国。(5)争取与上述地区建立无线电联系,采取措施运去相应的工作人员和无线电器材。”[47]这一计划显然未能具体实施,除了派遣军校学生和通讯专业的学生回国,以及由苏军参谋部派出军事人员前往上海就近指导的设想很快落实了以外,拨款百万以及输送军事装备的工作显然都没有成为事实。

1928年下半年的预算没有能够在1929年得到继续。由于联共(布)成立了预算委员会,对中共以往的收支情况进行反复审核的结果,是决定要适度削减给中共的经费。决定:“拨给205128美元,扣留百分之三用于党在这里的开支和东方出版社方面可能的支出……剩198974美元,可以分四次拨出(每三个月拨一次)。”对中国共青团1929年度预算的决定是:“每季度正式预算4120美元,一年16408美元。此外,还将有援助款项,第一季度可以给援助款5128美元,以下季度的援助款额另告。”[48]由此可知中共1929年每月得款应为16581美元,以1929年的最高兑换价,应可折合中国元约为3.68万元;共青团每月得款约为3080美元,折合中国元约为6844元。比较1928年下半年平均月预算6万元的水平,这个数字无疑对中共的触动极大。

还在1928年12月下旬,中共中央就得知了共产国际决定削减自己经费到每月3.3万元的消息。12月26日,中共中央为此专门致信共产国际主席团称:中共经常费每月6万绝不能减少,且应提供兵运费每月2.4万元,特别费年预算也应达到100万元。[49]当然,中共中央也注意到自身的问题,开始严格进行征收党费的工作,要求每月收入20元以下者要交5个铜币,30元以下者交2角钱,60元以下者交3角钱,100元以下者交5角钱,收入在100元以上者要特别征收。同时则检讨过去经常不照预算开支,导致亏空现象严重的问题,决定今后严格照新预算开支,各省1.9万元不变,宣传部由2300元压缩为2000元,特科由3600元压缩为3000元,给共青团的补贴减少到1000元,交通费保持4000元,中央本身3700元,所有领导人的生活费均减少2元,原有的娘姨费等一律取消,原住大房子的全部搬小房子。

但无论怎样节约开支,党的经费仍然存在很大的空缺。新任总书记向忠发不能不向共产国际执行委员会乃至斯大林本人发出呼吁。他一方面告诉共产国际执委会说:“我们收到了关于削减我们预算每月达33000中国货币单位的电报。考虑到中国的条件要求有更大一笔款项,我们打算再次申明我们的理由,请求增加预算。”另一方面则以中共中央委员会的名义写信给斯大林,明确提出:骇人听闻的白色恐怖遍布整个中国,我们的处境异常艰难。六大之前工作人员的损失已经相当严重,六大之后被杀被捕的人数更大大增加,六大新中央开始工作不到半年时间,其组成人员就有三分之一多被杀被捕。最近两个月,包括满洲、直隶、河南、山西、陕西、山东、湖北、福建、浙江、广东、湖南等总共21个省的省委被国民党摧毁,一些省委的全部工作人员都遭到杀害。基层党组织的情况自然更加糟糕。任何群众性斗争的结果,都不可避免地会导致激进群众被开除或辞退,在失业现象极其普遍的情况下,我们很难在群众中建立和巩固党组织的影响。而在国民党力量有所加强的地区,农村苏维埃也受到严重损失,许多地方红军和游击队久经考验的军事工作人员陷入绝境,而党又难以向他们提供必要的帮助。所有这一切,重建党的组织、深入到工人群众中去建立党的影响、帮助农村中被打散的军事人员、派人到军队中去做宣传鼓动工作,乃至于为了预防万一而设立储备金,都需要共产国际在财政上给予大力的援助。但就在这种情况下,共产国际却突然减少了我们的预算。“在过去的月份里我们竭力节省开支,把我们工作人员的生活支出缩减到最低限度,但是我们还是没有能力克服财政上的困难。如果这样继续下去的,那我们就无法开展工作了,我们在党内的基础会更加薄弱。”据此,中共中央恳请斯大林“理解我们的这些困难,并向我们提供我们所要求的援助。我们希望您建议共产国际执行委员会恢复我们最初的预算,此外,根据那个预算,您还可以拨给专项经费。这些专项经费的作用主要在于恢复国内被摧毁的党组织和恢复在农村失去的地位。为此中央必须拥有军事干部,如果共产国际执行委员会本身无法解决专项经费问题,那我们请求您将此问题提交联共(布)中央讨论,以期它能在我们处于绝境时给我们以帮助。”[50]

中共中央的要求并没有很快地得到反应。共产国际联络局的代表明确认为由于在拨款的操作上存在一些问题,才导致中共中央对1928年下半年预算的增加产生了误解。他们报告称:审核中共1928年收支情况的结果证实,负责具体拨款的共产国际工作人员“拨给中共的款项要比应该拨给他们的多。共拨出了15500美元(我们已经注意到,寄去救急的46000美元他按月拨给了他们。因此1928年最后四个月他每月拨给他们68000墨西哥元)。很可能由于这种情况,中国同志给斯大林写了充满绝望的信。信的副本送给了我们。他们认为,与去年相比,他们的经费几乎削减了一半,(现在每月拨给他们约33000墨西哥元)。相差确实几乎一半”。但是,他们多半是把按月拨给他们的那用于救急的46000美元连同定期拨款的数额算在一起,当成是正常拨款了。当然,他们也承认,济难国际1929年拨给中共中央的款项比应拨给他们的少了一半,这对中共中央也产生了压力。因为几乎每个党多余的钱大都是从济难国际的钱里挪用的。[51]

但很明显,凡是在中国的共产国际工作人员都不会认为1929年度共产国际提供给中共的经费是合理的。共产国际执委会远东局代表雷利斯基就坦言:他不理解共产国际执委会为什么要削减中共的经费。他在给共产国际执委会的信中写道:“他们的经费是不足的。他们有18个省,走一趟要花很多钱。他们有红军。他们出版4个机关刊物,印制大量传单。我们不讲应由谁提供资金,他们应该弄到自己的经费,但暂时还没有这个能力。没有钱就会影响工作的开展。无论如何我想象不到会减少他们的预算。这对工作会有影响。他们有300名党的工作人员,但这些人拿到预算的很少比例,减少编制不会有什么好处。中国人的住房条件不允许在党员家里举行会议,为此需要有专门的房子,而这需要大量的钱。国民党在按照奸细工作的常规搞暗中破坏活动。国民党学生得到指示,要潜入我们的组织。所以你们可以看得出来,党的处境是相当艰难的。”[52]

雷利斯基的质疑不仅没有得到共产国际执委会的理解,直接参加预算委员会,并负责联络局的皮亚特尼茨基反而明确告诫雷利斯基不要干预经费问题。然而,眼看中共的经费不仅得不到增加,而且还因为货币贬值在进一步减少,特别是注意到共产国际联络局的代表为控制中共的开支,竟将每月的经费分成10次,即3天一次小额付给,雷利斯基忍不住还要向共产国际执委会提出自己的看法。他写道:尽管指示我不应干预经费问题,“但我仍认为有义务提及这一问题。现在在当地那里只付给中国同志3.3万元。过去付这3.3万时美元比价为2.2元,而现在付这笔款项时美元比价已为2.8元(2月),换句话说,党的预算由于货币贬值削减了近30%。”如果说共产国际提供的经费削减了,而且还故意要每隔几天发放一次,这已经给中共造成了很大的压力和损失,那么济难国际经费不能按时到达,所产生的影响就更加明显了。因为,济难国际在1929年头三个月几乎没有送来一个戈比。4月之后经过长时间交涉,到后来也只收到了几千元。8月份以后济难国际答应寄来1.8万元,结果一直拖到11月。11月又借口中国的济难会还有3万元储备,只给了它6000元,12月只给了3000元,1930年1月也只给了3000元,2月负责拨款的代表干脆告诉中国同志说没有收到济难国际的钱。“党和国际革命战士救济会经费时断时续,影响到党的工作,关于这一点代表团已多次给你们写过信。我认为除了安排好这个问题外,有必要讨论一下中国整个预算问题。党的各方面工作都在扩大,党正在利用合法和半合法的可能性……,开办党校,巡视员经费外出-这一切都要求增加党的预算。如果这一点做不到,那就仿照西方(波兰)党的例子,(应)同时拨给党用于不同用途的专项补助。”[53]

进入到1930年,随着红军和农村根据地的迅速发展,共产国际开始有了新的借口。他们明确要求中共中央设法从红色区域通过打土豪等办法,去获得经费。并且因为自身经济上的问题,通知中共中央5、6两个月将停发经费。这种情况不能不进一步引起中共中央的强烈不满。这个时候,因为共产国际给款始终存在拖欠现象,中共中央已经处于极端困难的状况。5月16日,它甚至通过江西省委密告红四军前委,提出:“望你们万分注意的一件事,中央经费目前断绝来源,正在向前发属省全国革命非常紧张的,全党工作将受经费之影响。中央目前已无存余,万望你们立刻竭尽所有所有的方法,迅速解款到中央。目前一次最低五万元,以维系全国工作上之需要。你们要同群众作广大的鼓动与宣传,引起群众认识共产,拥护共产党,自动向党捐助。当然,经过党团的活动,同时要极力节省你们的开支。经常解款到中央至急。”[1]

因此,它在得知莫斯科的决定后,不能不在5月18日再度直接写信给斯大林和共产国际执委会主席团,提出申诉。

在给共产国际主席团的信中他们写道:“中共中央请你们注意经费问题方面的以下事实:1、到4月底一直没有支付给我们6.3万墨西哥元,[54]而5月份我们迄今尚未收到应领的半个月的经费。2、每次拨款都延误,而已拨给的经费中央也无法有计划地进行分配,因为这些经费大都以很小的数额一点点地拨来。3、共产国际批准给我们创办报刊的经费,我们迄今分文未收到。但印刷厂无法推迟创办,我们只得把作为其他用途的钱拿来办印刷厂,这自然又使其他工作处于瘫痪状态。我们的工作因此大受影响。由于经费困难,已处于危险之中的机关搬迁,联络员出差,给各省组织的经费,救援被捕人员等等,都不能及时进行。这使工作困难重重。尽管半年来中央多方努力,这里负责经费问题的同志仍未取得任何改善。不久前获悉共产国际5月和6月根本不给经费,因此这里的同志不得不自己设法找钱。如果这里偶尔能找到一些办法,那根据经验来看,这只会使本来就一再延误的拨款工作变得更糟。目前革命的阶级斗争日趋激烈,国内工作,尤其是中心城市的工作恰恰要求经费上的支持。在白色恐怖反攻的条件下用钱营救被捕者比以前更有必要。在这种情况下,即使不多的款项延迟拨付,在最重要的关头也会造成巨大的政治损失!因此中共中央希望共产国际执委会主席团认真关注这一问题。”[55]

在给斯大林的信中,他们在重申了经费不及时、不到位、小额拨付无法分配,以及金价上扬,继续照跌价后的墨西哥元付款,月收入与预算相比减少30%等情况之后,明确告诉斯大林:不能指望来自苏区的帮助,因为红色区域提供的支持不仅不经常,而且根本不能满足工作的迫切需要。[56]

1930年夏,斯大林确定了重点发展苏区和红军的方针,要求中共中央开始把工作重心向农村转移,为此帮助中共起草和制定了许多重要文件,并力主派遣大批干部和工人到苏区和红军中去。显然,要落实所有这一切,都需要经费的支持。这种情况促使他重新关心起中共的经费问题来了。斯大林和共产国际联络局局长皮亚特尼茨基8月间分别会见了即将回国的中共代表周恩来,保证经费问题一定能够得到圆满解决。显然是受到斯大林的压力,皮亚特尼茨基明确承诺:“今年共产国际驻上海全权代表将给中共支付一切旧债,从4月份起中共每月将领到金币。”周恩来提出应把款直接汇给中共中央,皮亚特尼茨基则表示:“我负责通过新的途径把款项寄给中共,我向您保证,在你抵达之前中共将及时收到按照黄金比价折算的所有现款。如果没有办到,你可以致电莫洛托夫同志,而且我是当着奥斯廷[57]同志的面说这个话的。”斯大林也对周恩来许诺说:“今后你们应按黄金比价收到经费。”

然而事实上,当周恩来于8月下旬回到上海之后,发现情况并没有好转。周回国后马上就向共产国际联络局驻上海的全权代表马克斯说明了上述情况,没想到马克斯告诉周说:经费没有给够,这是事实。但共产国际的经费很大程度上要靠将仓库里的货物变卖出去换取现金才能支付,而现在仓库里积压着价值14万美元的货物卖不出去,自然不能很快支付中共的经费。周恩来难以理解共产国际经费变成商品的这种情况,要求马克斯设法解决这一问题,马克斯答复称:“如果共产国际每个月都寄给我新的经费,即固定的月津贴,那么我就可以支付旧的欠款。”但随后中共中央很快就了解到,要指望马克斯把库存的货物卖掉来付清拖欠的经费,短期内完全没有指望,况且共产国际即使给马克斯寄来了经费,他也出于生意上的需要没有照约定拿它来如数支付给中共中央。

中共中央政治局因此不能不再度直接写信给斯大林、莫洛托夫和皮亚特尼茨基进行投诉。它在信中告诉他们称:从2月份到9月份,共产国际一共少支付给中共17.97万墨西哥元。10月份共产国际寄来2万美元,马克斯却只支付给中共中央不到1万美元。鉴于周恩来回国,肩负斯大林要求中共中央加强苏区工作和将大批为苏区起草的文件送达苏区的重要使命,中共中央明确说明:“由于经费困难,我们无法与苏区保持联系,我们无法建立一系列联络机关,甚至不能派人前往这些地区。由于这个原因所有文件仍然放在中央。”不仅如此,由于经费困难,我们失去了派人到军阀部队做瓦解敌人工作的许多机会;由于缺少经费,我们甚至不能转移我们受到破坏威胁的组织,不得不把它们仍然留在原地;由于缺少经费,中央印刷所遭到破坏后,我们再没有钱来建立印刷所,报纸已找不到固定的印刷所印刷;由于缺少经费,我们与许多地方的党组织失去了联系,无法组织和领导工人斗争。不仅如此,即使是为维持现有的工作规模,“中国共产党每月的开支早已超过了1.5万美元。最近两个月实际上我们已经支出了6万多中国元(大约等于2万美元)。因此我们已经从中华全国总工会借了22693中国元。我们从国际革命战士救济会借了7630中国元。我们为日报就花掉经费25576中国元。此外,我们还向各省委支付日常的经费58648中国元。这个月的状况简直无法忍受,各省委都致电致函来要求提供经费。我们都回答说,没有经费。”“我们恳请共产国际立即给我们一个具体的答复,并电告我们。再说一遍,先要付给我们2万美元,作为拖欠的旧款。然后每个月再给我们补1万美元,记在我们没有收够的经费帐目下(总共拖欠的旧款等于179700中国元,即52800美元)。此外,我们请求每月给我们按时寄1.5万美元,作为固定的资助。只有这样我们才能度过我们现在所经历的最困难时期。”[58]

中共中央的这些抱怨,共产国际远东局也深表同情。它于10月下旬接连致信皮亚特尼茨基指责马克斯,称:“财政混乱在很大程度上已经造成了党、共青团、甚至工会整个工作的混乱”,甚至使远东局的工作也处于瘫痪状态。周恩来-这位“很平和和深明事理的人”如今也变得焦燥不安了。他直截了当地告诉我们:“你们在这里自作聪明持说:请出版报纸、呼吁书,请派人到苏区去,请组织苏维埃代表大会等等,可是我们却没有一分钱用来招待来上海办事的人。我们失去了许多人(如在汉口的军事工作者),只是因为没有钱租用住宅”!十分明显,远东局强烈地批评说:“中国的政治局,由于不能按期收到经费,也不知道明天是否会收到和能收到多少,就到处奔波,开始向私人借债,最后为了党的需要经常要花工会的钱。政治局的一些优秀的委员不去做政治工作,却花费整天整晚的时间咒骂我们,并为了党的某种需要而到处找门路去弄几个美元。我们认为,在这里向您重复中国同志的一切理由都是多余的,我们只向您提出请求:为了中国运动的利益请解决资金问题。马克斯是不会支付的,也不要指望从他那里挤出钱来。请派一个工作小组来,它会向您讲述马克斯那里的真实情况。”[59]

因为不能按照预算支付经费而使斯大林向苏区和红军大量派遣工作人员的工作受到阻碍的情况,就连按照联共(布)中央政治局的要求前往上海就近帮助制定联络和指导苏区与红军办法的苏联军事工作人员小组都深切地感受到了。以盖利斯为首的这个小组到达上海,并进行了数周的工作后,就直截了当地致电第四局负责人别尔津要求汇款。盖利斯指出:“党的财政状况非常严峻。他们从莫斯科得到的预算不能保证完成现有任务。”要想指望红军把苏区里面一些值钱的物品拿来变成现金,在目前的条件下几乎行不通。党现在比任何时间都更需要钱。因为党如果不掌握一定数量的资金,培训人员和派遣他们去苏区是绝对办不到的。“在党现有资金的情况下,只能偶尔派遣个别一些工作人员,根本谈不上派遣大批工人。派遣一名工作人员需要花费200到240墨西哥元,用于购买食品、车票等花销。”现在必须要花钱来“建立通往苏区的固定路线、向苏区派遣人员、寄发指示等。在这方面迄今为止都以手工作业方式进行工作。人员派去了,但是在他们出发后,谁都不了解他们的情况。他们中一部分人失踪了,一部分人在路上耽搁好几个月,而到达的人员也无法报告什么。在护送站没有建立固定的路线之前,军队的工人化、指导人员的派遣等问题,在很大程度上只能停留在纸面上。中央没有钱,周恩来特别请求我向你(他不认识你)提出这个问题并给他们以帮助。我们局认为有必要帮助他们,因为中国人的经费状况的确不好。他们不能经常收到从共产国际方面寄来的钱,而开支却很大。举例说吧,印刷所被捣毁了,要建立一个新的印刷所需要1万墨西哥元(3000美元)。刘云牺牲了,主要是他没有钱租用住宅。”在目前的情况下,“当一切势力为了消灭我们而动员起来围剿党和苏区的时候,应该通过发放一次性补助金的办法去帮助中国人。”为了瓦解军阀部队、建立固定的路线和联系、向苏区派遣人员等目的,至少应当汇来10万美元作为一次性补助金。[60]

得知这种情况后,斯大林显然对皮亚特尼茨基的工作提出了批评。这导致皮亚特尼茨基不得不找其下属算帐。在得到中共中央政治局和远东局的申诉信后,他马上写信给在中国上海长期负责为此拨款的马克斯,指责他自作主张地将钱投入了企业,没有按照市场的比价向中共支付金美元,等等。这位代表也非常委屈,他抱怨说:他在中国工作了3年之久,从未听到过皮亚特尼茨基提出什么意见,这意味着他过去的工作没有问题。而把大部分的款项变成商品运到上海来,争取将本来是用于掩护的假公司确实变成一个企业,也是皮亚特尼茨基同意的。至于没有能够按照预算支付给中共经费,多半也是因为莫斯科寄来的钱不够,且明令其“每月支付1万金美元,并把整个款额压缩到10万金美元”,并非他个人的作为。但无论如何,马克斯还是逃脱不了自己的责任。由于他和联络局之间就整个公司的运转问题并没有留下任何文字上的记录,他自知自己将会成为这种局面的牺牲品。[61]

马克斯被调离之后,中共得到共产国际的拨款变得顺利多了。尽管共产国际依旧没有增加对中共的经费,仍旧是每个月1.5万美元,但再不用墨西哥元付款了,中共中央也用不着几天一次跑去领取那些小额现金支票了。这种情况一直持续到1931年的整个上半年。在1931年6月向忠发被捕后的自供状中,他的供词也清楚地记述了共产国际经费没有变动的这种情况。他写道:“国际帮助中国共产党每月一万五千美金,(相当于)中国五六万元。”[62]而值得注意的是,在1931年六届四中全会以后,中共中央与共产国际之间由于经费问题而发生的争论已经几乎见不到了。这里面有两个原因,第一是六届四中全会以后,整个中共的工作重心按照斯大林的要求已经发生了转移,即60%以上的干部和工人骨干被派到苏区和红军中去了。再加上罗章龙等工会干部另立中央,中共发生严重分裂,其城市工作自然大为收缩,机构和人员都大幅减少,所需各种经费自然也就相应减少了。第二是与苏区和红军的联络线在苏联军事工作人员小组的指导下建立起来之后,苏区与中央之间的联络开始变得畅通起来,结果中共中央很快就从红军那里得到了几十万银元。[63]这意味着,中共不再完全指望从共产国际那里取得经费支持了。随着1931-1932年间中共中央机关接连遭到破获,中共中央主要领导人被迫分别离开上海前往苏区或莫斯科,中共中央最终甚至完全迁去了江西中央苏区,来自莫斯科的这种固定的经费支持也就逐渐地中止了。当然,依据现有的零星的史料记载,至少到1932年底前后,莫斯科仍旧在以每月7万元左右的标准向中共中央提供经费。

定期经费援助的停止,并不意味着来自共产国际的一切形式的资金的或财政的援助从此就都没有了。被停发的经费,相当部分被用来建立了一个“中共基金”。这个基金的建立,无疑便利了专项援助经费的提供。由于文献资料的欠缺,目前尚无法弄清在1933-1934年间除了人员培养、输送等方面的拨款以外,这个基金发挥过怎样的作用。1935年,共产国际动用这个基金所做的最大的举动,似乎只有援助李济深、陈铭枢、蔡廷锴等人重建十九路军的努力。当时,这些福建事变的发动者向莫斯科求援,并以“中华民族革命同盟”的名义与中共代表团展开了合作谈判。在共产国际新任总书记,直接负责中国事务的季米特洛夫亲自过问下,共产国际表示可以考虑按照双方所达成的条件从中国基金中向“中华民族革命同盟”拨款。“中华民族革命同盟”这时要求的资金援助包括:提供10万元训练军事干部;提供20万元购买两千支步枪;提供10万元用于各项军事开支;提供4万元用于“中华民族革命同盟”的各项开支,等。[64]但是,由于种种原因,共产国际和中共代表团的态度前后发生了很大的变化,陈铭枢等人的条件没有能够被接受。最后,中共代表团只向“中华民族革命同盟”提供了大约2万美元。[65]紧接着,由于共产国际和中共代表团把统战工作的重心转向了南京政府,这一合作过程未能继续下去。

在1934年夏天之后,莫斯科就与中共中央和中共在各地的武装力量失去了联系。在这种情况下,向中共提供援助自然没有可能。1936年6月16日,中共中央终于在陕北建立了起了一台可以用来接通与莫斯科电讯联系的大功率电台。在给其驻共产国际代表团王明、康生的第一封电报当中,它就迫不及待地向后者说明了自己的财政经济情况。电报称:红军已经与张学良和东北军建立了统战关系,并准备发动抗日反蒋的西北国防政府和抗日联军。但是,东北军月饷两百万元全靠南京,一旦发动反蒋即完全断绝。陕西虽然物产较丰,但供给杨虎城部3万人尚嫌不足,甘肃人口200万,税收不足10万元,红军所处的陕北地区更加困难。“请你们讯问国际能否每月帮助我们三百万元。再则向美洲华侨及各国工人募捐有希望否?财政问题之外,军火问题也是重要的。我们希望的是飞机、重炮、子弹、步枪、高射机关枪及架桥技术等,请讯问按政治情势所许,可能帮助我们至何种程度?”[66]

1936年8月下旬,由于共产国际否定了红军与东北军发动抗日反蒋的西北大联合计划,要求中共把统战的重心转向南京政府。中共领导人不得不联名电告王明转电共产国际,陈说利害,请求援助。电称:陕北甘北苏区人口稀少粮食十分困难,非多兵久驻之地。目前陕北苏区即已大为缩小,红军之财政粮食已达十分困难程度。如不能与东北军联合反蒋,南京国民党一时又拒绝停止剿共,红军迫于生存的需要将不得不向较富庶地区发展。如此不仅将被迫放弃现有苏区,而且将导致内战大规模爆发。“如果苏联方面能答应并且做到及时的确实的替我们解决飞机大炮两项主要的技术问题,则无论如何困难,我们决乘(黄河)结冰时节以主力西渡接近新疆与外蒙。”[67]

刚一得到中共中央8月25日来电,斯大林就很快批准了军事援助的方案。9月11日,共产国际执委会书记处直接复电中共中央书记处称:“同意你们占领宁夏地区和甘肃西部的计划,同时,坚决的指出,不能允许红军再向新疆方面前进,以免红军脱离中国主要区域。”与此同时,苏军开始准备经过外蒙古向中国红军提供将近600吨的军事装备和弹药,包括1.5万-2万枝步枪,8门火炮、10门迫击炮和相应数量的外国制式弹药,要求红军主力经过宁夏前往绥远定远营方向进行接运。[68]

莫斯科的来电无疑是一个让中共中央和全体红军将领盼望已久的好消息。面对这几乎是千载一时的好机会,他们以最快的速度制定宁夏战役计划,并于9月14日先后通知了正在北上的二、四方面军,要求后者与红一方面军密切配合,共同占领宁夏,以接取国际援助。但是,这一作战计划由于南京政府中央军推进过快,在10月下旬宣告失利。红军三个方面军被分隔在黄河两岸,各自为战,军事形势更形艰危。特别是因为中共中央和中央红军早已是靠向张学良借钱买粮以度日,如今二、四两个方面军又来到甘北,红军人数猛增一倍以上,粮食问题更难解决。而二、四两个方面军又来自温暖的西南地区,部队不仅全无过冬准备,甚至久经征战之后,大部分战士单衣和单鞋都已破烂不堪。甘北的冬天又来得格外早,11月初已经开始下雪,许多战士倍受冻饿之苦,伤病者与日俱增。虽然这时求助于张学良和宋庆龄,红军解决了部分粮食需求,并得到了几万双鞋子和一万套冬装,但不论粮食还是衣服,都还有一半以上的部队没有解决问题。故中共中央要求共产国际紧急寄送款项的心情极其迫切。这时在中共中央负总责的张闻天明确电告王明等:“请你们迅速地确实地将帮助我们的经费从天津、上海两处交款”,“不论五万十万都要快”,否则,“你们多推迟一天,则红军的冻死饿毙即多增加一人,此非革命之福”。[69]

实际上,还在9月20日,共产国际领导人就已经开会讨论了对中共提供财政援助的问题。季米特洛夫为此向联共(布)中央政治局写了专门的报告,请求提供200万卢布的贷款。经过联共(布)中央政治局批准后,10月18日,共产国际就已经致电中共中央表明要从财政上来援助中共了。其电报称:“我们准备向你们提供数目可观的现金,以便你们能够在国内自行购买必需的物品”。11月3日,注意到南京政府的军队与日伪军将要在绥远爆发战争,莫斯科在要求红军改向新疆接运军事物资,并主动将援助物资的吨位提高到1160吨的同时,也制定了专项拨款援助的计划。11月12日,共产国际执委会书记处通过王明和陈云电告中共中央称:“经济上不能按月帮助,决定对你们帮助的总数五十五万美元,第一批送去二十五万。你们大约在十一月底可以在你们指定的上海转款人手中收到。”[70]对此,中共中央已急不可待了。张闻天刚过了一周即致电王明等催促说:“因为没有现金,粮食也买不到了。请即刻经过天津付款处送一笔款子来,以救燃眉之急。我们的交通正在那里等候。上海方面也已通知小开(指中共这时的谈判代表潘汉年-引者注)准备接收。”[71]至11月底,中共中央仍未收到来自天津和上海接收到共产国际第一笔汇款的消息,张闻天更是沉不住气了,又去电讯问王明等:“你们答应十一月底在沪交款,究竟实行了没有?第一次交了多少?是否交给了孙夫人?我们派人于本月十五日由西安乘飞机到沪取款,决不可使落空,八九万人靠此吃饭!”[72]

终于,来自共产国际的第一笔援款于12月初到达了上海,很快即转送到甘北苏区。随后,经过共产国际总书记季米特洛夫的努力,共产国际还进一步扩大了援助的规模。据季米特洛夫日记,他在12月2日曾再度致电苏联政府财政人民委员会,要求在拨出200万卢布之外,再提供50万美元另5000卢布给中共。[73]在与联共(布)中央政治局反复交涉后,共产国际执委会书记处于1937年3月2日颇为兴奋地电告中共中央说:“我们为你们拨款80余万美元,这笔钱将送交给你们。另外,你们还能够指望收到相同数目的另外一笔援助。只是转交这些钱在技术上存在着极大的难度。但无论怎样都必须确保实现这一转交。”[74]不难看出,共产国际和苏联这段时间先后向红军承诺提供的援款数量应当在200万美元以上,它对正处于危难中的中共和红军无疑有重要的帮助。

抗战期间共产国际从资金上援助中共的情况,过去最醒目的一笔是来自于关于王稼祥的回忆。回忆称,王稼祥1938年从莫斯科回国时,曾经带回30万美元。经过研究者们多年的研究之后,如今这一情况已经被写入正式出版的《王稼祥年谱》之中。[75]

依据现在已经公开和披露的档案文献资料,这样的记录看来还有不少。

1937年9月,潘汉年致信王明,转达毛泽东和张闻天要求共产国际再度按月提供经费的请求。他在信中写道:中共中央急需钱,因为有许多战士牺牲在前线,而南京只提供了很少一点薪金。而且要把工作扩展到全国范围去,也需要一笔数目适当的资金。因此,中共中央要求你们能够继续按月拨给经费。[76]而后,在1938年2月初,中共中央书记处又通过任弼时和王稼祥电告共产国际书记处,提出党在财政上的困难极端严重,国民党每月只发饷50万中国元,合美元约16万,连前线部队开销都不够。因为没有钱,缺少武器,扩军困难不说,部队挨饿受冻十分普遍。他们要求莫斯科迅速提供经费上的援助,“最好是派飞机送来”。[77]这时在武汉的王明、周恩来等也通过延安转电莫斯科,要求尽快得到财政上的援助,以便为部队购买紧缺的各种枪支和弹药。对此,季米特洛夫给予了高度重视,紧急同苏共政治局领导人进行了磋商。在2月17日的日记中,他就记下了他与斯大林、莫洛托夫谈话后的结果:“援助中国共产党50万美元。”[78]

两个月后中共中央重新又提出了援助请求。这一回是前往莫斯科汇报工作的中共中央政治局委员任弼时向共产国际提交了新的求援信。信称,目前有三批人员急需救助,一是从国民党监狱释放出来的近4000政治犯,他们受尽折磨,健康状况极差,要回到党的队伍中来重新工作需要治疗和营养;二是数千因伤致残的红军人员;三是大批被国民党杀害的烈士的遗属以及当年留在苏区失去了生存条件的红军亲属,以及现在在党、政、军工作的6000家属。任弼时写道,目前党只能保证各机关工作人员的简单温饱,抗战后原定每人发一元至五元不等的补助金,也因经费匮乏经常发不出来,缺医少药更是家常便饭,毛泽东和朱德也不例外。因此,中国党急需在物质上和医疗上得到苏联的帮助。

任弼时的求援信没有列出要求援助的细节,只说明“随后我们会向您提供具体的数字和资料”。莫斯科批准的援助数字还不得而知。但联系到7月份回国的中共代表王稼祥带去30万美元的援款,可以想象它或许会与这一情况有关。当然,对此也有另外一种解释。那就是,因为任弼时这时还向季米特洛夫提出了请苏联向八路军提供一些武器的要求,季米特洛夫对此的态度是:“给八路军武器援助,这要苏联政府决定,不过照他的看法,假若援助了,这可能不是帮助了你们,而是害了你们。”因为这会恶化国共关系并为国民党孤立和封锁延安提供口实。最后,“共产国际从它的外汇中拨出三十万美元送给中国共产党”。[79]

能够看到的1938年中共中央另外一份要求援助的文件是12月30日的,那上面列举了大量用于印刷的机器和其他各种用品的名称。中共中央强调,这些物资对于八路军在居民当中和在部队里开展文化宣传工作是极端必要的。据当年在延安工作的同志回忆,经过国民党的同意后,苏联人确实把一批印刷机械送到了延安来。

在此之后的一份重要文献是1940年2月23日的。这个时候周恩来正在莫斯科医治伤臂并汇报工作,他显然再度详尽地汇报了中共财政上所面临的严重困难。季米特洛夫为此一面要求周恩来告诉中共中央,尽量动员所有国内的资源以解决困难,一面致信斯大林,附上周恩来提交的预算表,说明他赞同周恩来的说法,强调周恩来提出的预算是可信的,每个月党的经费的缺口为58280美元,军队的缺口为30万美元,他“认为可以在1940年向中国党提供35万美元的援助”。据此,他要求斯大林“向有关部门下达拨款指示”。而斯大林的答复很简单:我很忙,“很多东西我未能读完,请你们自行决定。我们将提供30万美元的援助。”[80]

1941年1月发生了震惊中外的皖南事变,莫斯科与毛泽东之间围绕着如何对待蒋介石国民党的问题发生了争执。但是,由于苏德战争突然爆发,应中共中央的要求,斯大林还是批准向中共提供了数目更大的一笔援款。据季米特洛夫在7月7日电告毛泽东称:“援款(100万美元)已获批准,将分批寄出。”16日,季米特洛夫又写信给莫洛托夫,说明这笔援款数额巨大,用途甚急,而由于国共关系恶化,蒋介石拒绝苏联飞机飞往延安,因此援款不能及时送到。他提议:“由于使中国同志尽快获得至少是一半的援助非常重要,我们认为有必要采取非法手段用飞机经过蒙古发送经费。以前第五局的同志曾这样成功地做过。请求您指示潘菲洛夫用这种方式组织这次行动。”[81]

来自莫斯科的经费援助和各种物资帮助,可以说从1937年断断续续一直持续到抗战结束。即使在共产国际于1943年5月22日宣告解散以后,这种情况事实上也还在继续着。1944年1月12日的一封信显示,季米特洛夫仍在与苏共政治局领导人莫洛托夫和马林科夫讨论向中共提供经费援助的问题。这一年的12月7日,季米特洛夫还在向联共(布)领导人转达中共中央的援助请求,并提议帮助中共中央5万美元。[82]

综合上述分析,可以发现,依据已公开和出版的文献资料说明共产国际提供经费和财政援助的情况,还存在许多令人遗憾的地方。十分明显,除了1932-1934年间还存在着资料空白之外,我们对中共建党过程中,以及对抗战期间共产国际援助情况的了解,也不尽完整。即使就那些资料较为充实和连贯的年份来说,文献记载的详略不等及其收支差异,也增加了我们今天理解和分析问题的难度。事实上,笔者在这里之所以没有提供一张更容易看懂的年度帐目表,也恰恰是因为对把复杂的历史情况简单化是否能够达到预期的效果,缺少足够的把握。比如,笔者曾经逐年列出过共产国际提供给中共党费的大致数目(如下表),但它显然既不能清楚界定党费的范围,也无法包含那些明显无法计入其中的来自共产国际的各种特殊的或专项的拨款。因为我们至今也弄不清楚,那些名目繁多又是昙花一现的这个费、那个费具体是何时开始,又是何时停止支付的;更不用说,还有相当一些很重要或很具体的援助资料可能并不在今天公开的这些档案文献之中。

年度 1921- 1922 1922- 1923 1924 1925 1926 1927 1928 1929 1930 1931

党费总数 0.66万元 1.5万元 3.5万元 约4万元 7.2万元 18万元 44万元 40万元 45万元 45万元

党员总数 约170人 约380人 约700人 约900人 约1万人 5.8万人 13万人 不详 不详 不详

人均开支 约40元 约40元 约50元 约40元 约7元 约3元 约3元 不详 不详 不详

但即便如此,通过上述资料的整理和分析,我们还是可以得出简单的几点重要的结论出来:

(1)共产国际自1920年起,就一直在为中共提供着财政援助。自中共成立之日起,在10年左右的时间里,这种援助是以按月提供经费的形式给予的。在以后的日子里,它变成了针对中共所需的临时性的专项拨款的形式。中共中央一直希望能够恢复按月提供经费的形式,但未能被共产国际所接受。

(2)共产国际的这种援助,对于中共,特别是其前期的生存和发展,曾经起过至关重要的作用。在很长一段时间里,其经费援助的多少,与党的活跃程度乃至发展的的快慢,明显地是成正比的。援助的力度大,数额多,中共开展活动的范围就大,影响也就随之增加;一旦援助中断,哪怕只是暂时的减少,都不可避免地会造成中共许多工作的混乱和萎缩。这种情况即使在改为专项拨款之后,也还是或多或少地存在着。至少,在一些关键时期,共产国际的紧急拨款,对党的命运发生过重大影响。

(3)由于共产国际是在联共(布)中央政治局的直接领导之下,其援助的目的性自然会带有浓厚的俄国色彩。而由于各自的利益所在和考虑的目标不尽相同,共产国际的财政援助的力度、形式及其实现的快慢,事实上并不完全符合中共自身的实际需要。双方为此发生矛盾冲突在所难免。中共中央固然能够考虑到共产国际自身的困难,但它更多考虑的还是中国革命自身的处境和需要。

(4)中共逐渐摆脱对于莫斯科财政支持的全面依赖,走上独立自主的道路,很大程度上取决于其农村根据地的开辟和红军力量的发展,取决于中共逐渐把工作重心从城市转向农村,并切实在农村立稳脚跟。在此之前,即在中共全面依赖于莫斯科的财政支持的情况下,中共中央很难不听命于共产国际,并听任其干预党的领导机构和方针政策,而只是在日后中共政治上基本上独立自主的情况下,共产国际的这种援助才真正难以束缚住中共的手脚了。

注释:

[1] 包惠僧:《我所知道的陈独秀》(1979年5月),《“一大”前后》(二),人民出版社1980年版,第384页。

[2] 《马林给共产国际执委会的报告》(1921年7月11日),《“一大”前后》(一),第421页。

[3] 同注1,第383页。

[4] 《中共中央执行委员会书记陈独秀给共产国际的报告》(1922年6月30日),中央档案馆编:《中共中央文件选集》(1),中共中央党校1982年版,第27页。

[5] 《陈独秀在中国共产党第三次全国代表大会上的报告》(1923年6月),《中共中央文件选集》第1卷,中共中央党校出版社1989年版,第168页。

[6] 中国社会科学院马列所、近代史研究所编译:《马林与第一次国共合作》,光明日报出版社1989年版;Tony Saich,, The origns of the First United Front in China, Netherlands, 1991。

[7] 中共中央党史研究室第一研究部译:《联共(布)、共产国际与中国国民革命运动》(1920-1925),北京图书馆出版社1997年版;中共中央党史研究室第一研究部译:《联共(布)、共产国际与中国国民革命运动》(1926-1927),北京图书馆出版社1998年版。

[8] Chinese Law and Government, vol.30, no.1, January-February 1997。

[9] 季米特洛夫著,马细谱等译:《季米特洛夫日记选编》,广西师范大学出版社2002年版。

[10] 中共中央党史研究室第一研究部译:《联共(布)、共产国际与中国苏维埃运动》(1927-1931),中央文献出版社2002年版。

[11] 见《百年潮》2001年第12期。

[12] 参见《百年潮》2001年第12期,第56-59页;《联共(布)、共产国际与中国国民革命运动》(1920-1925),第31-33,56页。

[13] 同注4,第27-32页。

[14] 这里沿用当时通用的称谓,新的译文为“红色工会国际”。

[15] 同注5,第168页。

[16] 参见《马林与第一次国共合作》,第98,151154,168,169,173页;Tony Saich,, The origns of the First United Front in China,p.347.

[17] 在萨发罗夫1922年底开列的1923年中共月支出预算中,只同意用210元支持一份《向导》周报;用40元支持一份《工人周刊》;用60元支持印刷各种传单和宣传品;为两名中央委员提供旅差费100元;为两名固定的宣传演讲员提供食宿旅差费120元;为汉口、上海、北京、湖南各提供3个人的生活费,每人20元;为山东提供两人的生活费,每人15元;为香港和广州各提供一人的生活费,每人40元。另外提供一笔100元的意外开支做为机动。月总支出不应超过1000元。《中国共产党1923年支出预算》(1922年12月),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第184-185页。

[18] 《利金就在华工作情况给共产国际执委会远东部的报告》(1922年5月20日),《联共(布)、共产国际与中国国民革命》(1920-1925),第83页。

[19] 前引《马林致共产国际执行委员会和萨发罗夫的信》(1923年7月3),《马林与第一次国共合作》,第278页;《斯列帕克给维经斯基的信》(1923年11月25日),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第318页。

[20] 《马林致共产国际执行委员会的信》(1923年6月20日),《马林与第一次国共合作》,第243页。

[21] 《中国共产党中央委员会致红色工会国际的信》(1923年7月1日),《马林与第一次国共合作》,第273页。

[22] 《马林致红色工会国际书记处赫勒尔的信》(1923年5月30日);《马林致共产国际执行委员会和萨发罗夫的信》,同前引书,第181,278-279页。

[23] 《斯列帕克给维经斯基的信》(1923年11月25日),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第316页。

[24] 在这里总收入额与单项收入之和不完全相符,以下内容中也有类似的情况。

[25] 《陈独秀给共产国际执行委员会的报告》(1925年4月9日)。

[26] 《陈独秀给共产国际执委会的第2号报告》(1925年3月20日),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第593页。

[27] 《陈独秀给维经斯基的信》(1924年9月7日),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第529页。

[28] 《陈独秀给共产国际执委会的第2号报告》。

[29] 《维经斯基给加拉罕的信》(1924年12月7日),《联共(布)、共产国际与中国国民革命运动》(1920-1925),第558-559页。

[30] 《陈独秀给共产国际执行委员会的报告》(1925年4月9日)。

[31] 《联共(布)中央政治局会议第27号(特字第21号)记录》(1926年5月20日),《联共(布)、共产国际与中国国民革命运动》(1926-1927)(上),第267页。

[32] 《维经斯基给皮亚特尼茨基和联共(布)驻共产国际执行委员会代表团成员的信》(1926年6月7日,6月11日),《联共(布)、共产国际与中国国民革命运动》(1926-1927)(上),第300,303-304页。

[33] 全称应为国际革命战士济难会,是用于援助各国因革命受难者及其家属的一个国际性组织。

[34] 参见《联共(布)中央政治局会议第119号(特字第97号)记录》(1927年8月11日);《联共(布)中央政治局会议第120号(特字第98号)记录》(1927年8月18日);《联共(布)中央政治局会议第124号(特字第102号)记录》(1927年9月15日),《联共(布)、共产国际与苏维埃运动》(1927-1931)(7),第16-19,20,71页;《中央常委会速记录》(1927年9月6日);《中央常委会速记录》(1928年1月16日)。

[35] 《阿布拉莫夫给诺罗夫的电报》(1927年9月6日);《皮亚特尼茨基给阿尔布列赫特的信》(1928年4月3日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第35,396页;《中央常委会速记录》(1927年5月26日);《中央常委会速记录》(1927年9月15日),等。

[36] 《阿尔布列赫特给皮亚特尼茨尼的信》(1928年2月),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第360-362页。

[37] 《希塔罗夫给青年共产国际执行委员会的信》(1927年8月26日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第30页。

[38] 《阿尔布列赫特给皮亚特尼茨尼的信》(1928年2月)。

[39] 《皮亚特尼茨基给阿尔布列赫特的信》(1927年4月3日)。

[40] 《皮亚特尼茨基给阿尔布列赫特的信》(1928年8月10日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第525页。

[41] 《阿龙施塔姆给阿尔布列赫特的信》(1928年9月29日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(8),第36页。

[42] 《苏兆征和向忠发给共产国际执行委员会的信》(1928年5月7日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第445-446页。

[43] 《皮亚特尼茨基给阿尔布列赫特的信》(1928年6月6日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第525页。

[44] 《皮亚特尼茨基给斯大林的信》(1928年6月11日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第483-485页。

[45] 《联共(布)中央政治局第29号会议(特字第28号)记录》(1928年6月14日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第493页。

[46] 《联共(布)中央政治局第35号会议(特字第34号)记录》(1928年7月26日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第521页。

[47] 《米夫给布哈林的信》(1928年4月6日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(7),第472页。

[48] 《皮亚特尼茨基给阿尔布列赫特的信》(1928年12月14日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(8),第52页。

[49] 《中共中央给共产国际执委会主席团的信》(1928年12月26日)。

[50] 《向忠发给中共驻共产国际执行委员会代表团的电报》(1929年2月12日);《中共中央给斯大林和共产国际执行委员会的信》(1929年2月27日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(8),第77,84-86页。

[51] 《卡佐夫斯卡娅给皮亚特尼茨基的信》(1929年4月3日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(8),第101-102页。

[52] 《雷利斯基给共产国际执行委员会东方书记处的信》(1929年9月30日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(8),第172页。

[53] 《雷利斯基给共产国际执行委员会东方书记处的信》(1930年3月20日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第77页。

[54] 在附件中说明,6.3万元包括2月所欠经常费3.5万元,报刊维持费4000元,印刷厂创办费1万元;3月欠经常费1.1万元;4月欠经常费3000元。

[55] 《中共中央给共产国际执行委员会主席团的信》(1930年5月18日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第159-161页。

[56] 《中共中央给斯大林的信》(1930年5月18日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第157页。

[57] 即雷利斯基。

[58] 《中共中央政治局给斯大林、莫洛托夫和皮亚特尼茨基的信》(1930年10月12日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第369-373页。

[59] 《共产国际执行委员会远东局给皮亚特尼茨基的信》(1930年10月20日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第400-401页。

[60] 《盖利斯给别尔津的信》(1930年10月20日),(11月28日)《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第416-417,479-481页。

[61] 《阿尔布列赫特给皮亚特尼茨基的信》(1930年10月21日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(9),第429-432页。

[62] 转见王健民:《中国共产党史稿》第二编,台北正中书局1965年版,第159-164页。

[63] 《盖利斯在共产国际执行委员会东方书记处处务委员会扩大会议上所作〈苏区和红军〉的副报告》(1931年5月7日),《联共(布)、共产国际与中国苏维埃运动》(1927-1931)(10),第280页。

[64] Principles of the “National Revolutionary League” for Negotiations with the Communist Party Regarding the Anti-Japanese United Front, 1935(Draft), Chinese Law and Government, vol.30, no.1, January-February 1997, pp.41-47.

[65] 《王明致中央书记处电》(1936年7月15日);Resolution of the Secretariat of the ECCI Concerning Begotiations between the CCP Representative and Chen Mingshu, June 19, 1936, Chinese Law and Government, vol.30, no.1, January-February 1997, pp.48-50.

[66] 《中央书记处致王明、康生电》(1936年6月16日)。

[67] 《洛甫、恩来、博古、泽东关于红军行动方针给王明同志电》(1936年8月25日)。

[68] 《共产国际执委会书记处致泽东、洛甫、恩来、博古电》(1936年9月11);《季米特洛夫日记》,第46页。

[69] 《中央书记处致王、康、陈电》(1936年11月8日,9日)。

[70] 《王、陈致中央书记处电》(1936年11月12日)。

[71] 《张闻天致王明、陈云电》(1936年11月20日)。

[72] 《张闻天致王明、陈云电》(1936年12月5日)。

[73] 《季米特洛夫日记》,第48页。

[74] ECCI Secretariat to the CC CCP Secretariat, March 2, 1937, Chinese Law and Government, vol.30, no.1, January-February 1997, p.67.

[75] 徐则浩:《王稼祥年谱(1906-1974)》,中央文献研究室2001年版,第190页。

[76] Wang Ming;s Note to Moskvin and Pan Hanniaan’s Letter to Wang Ming, September 1937, Chinese Law and Government, vol.30, no.2, March-April 1997, pp.10-11.

[77] Russian Center for the Preservation and Study of Documents on Modern History(RPSDMH), 495/74/291.

[78] 《季米特洛夫日记》,第64页。

[79] 徐则浩:《王稼祥传》,当代中国出版社1996年版,第296-297页。

[80] RCPSMH,495/74/317.

[81] 《季米特洛夫日记》,第107页。

[82] Dimitrov to Molotov, December 7,1944, Chinese Law and Government, vol.30, no.2, March-April 1997, p.59.

量子计算机距离破解非对称加密还有10年-20年,现在的加密系统完全可以放心用。除非你有什么秘密要保存20年以上,否则不用操心这些有的没的。

这篇文章错漏之处太多,除了你说的这一处自相矛盾,还有这里:

这方面的代表软件是美国的PGP加密软件。这种软件的核心思想是利用逻辑分区保护文件,比如,逻辑分区E:是受PGP保护的硬盘分区,那么,每次打开这个分区的时候,需要输入密码才能打开这个分区,在这个分区内的文件是绝对安全的。不再需要这个分区时,可以把这个分区关闭并使其从桌面上消失,当再次打开时,需要输入密码。没有密码,软件开发者本人也无法解密